Bis zu 150 Millionen Nutzer haben wahrscheinlich eine Android-App heruntergeladen und installiert, die eine neue Android-Malware namens SimBad enthält. Einer Analyse des israelischen Sicherheitsanbieters Check Point zufolge versteckt sich die Schadsoftware in einem RXDrioder genannten Advertising-Kit – Entwickler, die das Tool für das Einblenden von Werbung in ihren Apps nutzen, wissen wahrscheinlich gar nicht, dass sie für die Verbreitung von Malware missbraucht werden.

Das Advertising-Kit soll es Programmierern eigentlich erlauben, das Einblenden von Werbung in ihren Apps zu steuern. Den Code soll der Anbieter von RXDrioder jedoch genutzt haben, um Schadcode einzuschleusen. Der wiederum sorgt dafür, dass nicht vom App-Entwickler sondern von den RXDrioder-Machern ausgewählte Anzeigen in der App erscheinen und somit auch die Werbeeinnahmen dorthin fließen.

Das Advertising-Kit soll es Programmierern eigentlich erlauben, das Einblenden von Werbung in ihren Apps zu steuern. Den Code soll der Anbieter von RXDrioder jedoch genutzt haben, um Schadcode einzuschleusen. Der wiederum sorgt dafür, dass nicht vom App-Entwickler sondern von den RXDrioder-Machern ausgewählte Anzeigen in der App erscheinen und somit auch die Werbeeinnahmen dorthin fließen.

„Wir glauben, dass die Entwickler betrogen wurden, um dieses bösartige SDK zu verwenden, ohne sich seines Inhalts bewusst zu sein, was dazu führte, dass diese Kampagne nicht auf eine bestimmte Region abzielte oder vom selben Programmierer entwickelt wurde“, teilte Check Point mit.

Das schädliche Advertising Kit fanden die Check-Point-Forscher in 210 Android-Apps, die über den Google Play Store verbreitet wurden. Zusammen wurden die Apps von fast 150 Millionen Nutzern heruntergeladen. Die meisten Apps waren Spiele der Kategorien Rennsimulation und Shooter.

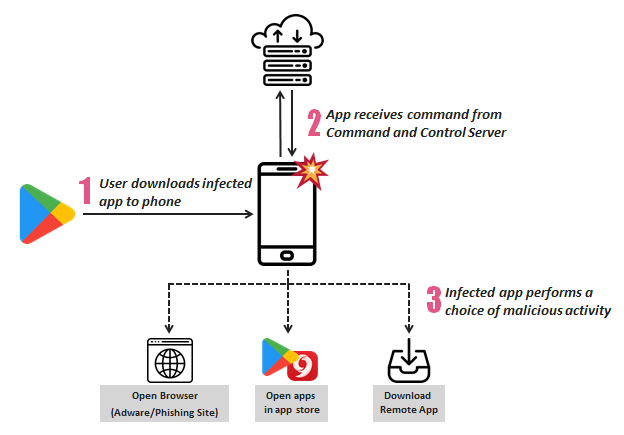

Die Hintermänner von SimBad waren mithilfe des eingeschleusten Schadcodes in der Lage, das in die Apps integrierte RXDrioder-SDK aus der Ferne sowie hinter dem Rücken der eigentlichen App-Entwickler zu steuern. Das erlaubte es ihnen, legitime Funktionen des SDK für eigene Zwecke zu nutzen. Darüber hinaus fand Check Point in dem Software Development Kit (SDK) aber auch Funktionen, die für das Einblenden von Werbung nicht benötigt werden. So ist es beispielsweise möglich, dass Icon einer App im App Drawer zu verstecken, um eine Deinstallation zu verhindern.

In erster Linie sollen die Cyberkriminellen jedoch ihre eigenen Anzeigen über der legitimen In-App-Werbung eingeblendet haben. Darüber hinaus sollen sie weitere Online-Werbung im Browser des Smartphone-Nutzers angezeigt haben. Eine weitere Funktion des RXDrioder-SDK erlaubt es, den Play Store oder auch den Marktplatz 9Apps zu öffnen und Nutzer dort zur Installation bestimmter Apps zu verleiten. Zudem kann SimBad Apps von vorgegebenen Servern beziehen und hinter dem Rücken des Nutzers installieren.

Inzwischen wurden alle Apps, die das RXDrioder-SDK nutzen, aus dem Play Store entfernt. „Google hat schnell reagiert“, erklärte Jonathan Shimonovich, R&D Group Manager bei Check Point, gegenüber ZDNet USA. Google habe die Apps innerhalb weniger Wochen geprüft und anschließend gelöscht. Eine Übersicht aller betroffenen Apps findet sich im Check-Point-Blog.

Report: State of Digital Transformation EMEA 2019

Zu den größten Hürden der digitalen Transformation zählen der mobile Zugriff auf Unternehmensdaten und Anwendungen, die Nutzung unsicherer Netzwerke und nicht verwalteter Geräte. Das geht aus dem Report „State of Digital Transformation EMEA 2019“ von Zscaler hervor. Jetzt den vollständigen Report herunterladen!

Neueste Kommentare

Noch keine Kommentare zu Android-Malware SimBad infiziert bis zu 150 Millionen Smartphones

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.