Dateilose Angriffe gibt es schon lange. Allerdings nehmen sie in letzter Zeit stark zu. So ermittelte das Marktforschungsunternehmen Ponemon Institute, dass 2017 29 Prozent aller Angriffe dateilos erfolgten und prognostiziert, dass dieser Wert im laufenden Jahr auf 35 Prozent ansteigen wird. Aufgrund der Charakteristiken dieser Angriffsform bedeutet das eine nicht zu unterschätzende Bedrohung der Integrität von IT-Systemen.

Was charakterisiert dateilose Angriffe? Entgegen ihrer Bezeichnung können diese Angriffe durchaus ausführbare Dateien verwenden, nur tun sie das anders als andere Angriffsformen, weshalb der Begriff „Tarnkappenangriff“ vielleicht zutreffender ist. Tarnkappenangriffe sind für Cyber-Schutzmechanismen und Ex-Post-Angriffsanalysen nur eingeschränkt sichtbar. Diese Angriffe hinterlassen auch keine Spuren und lassen sich daher häufig nicht durch Sicherheitslösungen für Endgeräte detektieren. Deshalb durchdringen sie zehnmal häufiger die Abwehr der IT.

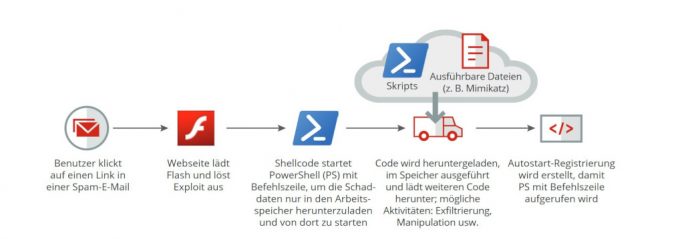

Eine Angriffskette, wie sie für dateilose Angriffe üblich ist – vertrauenswürdige Systemsoftware wird manipuliert und bringt das System, verborgen wie durch eine Tarnkappe, unter die Kontrolle der Angreifer (Bild: McAfee).

Eine Angriffskette, wie sie für dateilose Angriffe üblich ist – vertrauenswürdige Systemsoftware wird manipuliert und bringt das System, verborgen wie durch eine Tarnkappe, unter die Kontrolle der Angreifer (Bild: McAfee).

Raffinierte Manipulatoren

Ihr Trick: Sie manipulieren interne IT- und Rechnerprozesse so, dass diese die Angriffe selbst ausführen. Somit beginnen vertrauenswürdige Anwendungen und Prozesse eines infizierten Systems Schadcode zu übertragen. Außerdem schaffen es diese Angriffstypen, ihre Schaddaten im Arbeitsspeicher abzulegen, wo sie von herkömmlichen IT-Sicherheitslösungen nicht gefunden werden.

Ein typisches Beispiel für ein nützliches Tool, das häufig manipuliert wird, ist die Windows PowerShell, eine Software zur Automatisierung von Aufgaben der Systemadministration und zur Konfiguration von Systemen. Dafür hat die PowerShell Zugriff auf die Windows-Komponenten. Sie besteht aus einer Befehlszeilen-Shell und einer Skriptsprache. Angreifer können damit, wenn ihre Attacke Erfolg hat, das gesamte Systemverhalten in ihrem Sinne steuern.

Ein typischer Angriff, zum Beispiel von einer Website aus, beginnt mit der Kompromittierung des Ziels, beispielsweise durch Social Engineering: Der adressierte Anwender wird dazu motiviert, auf einen Link oder den Anhang einer Phishing-E-Mail zu klicken. Geschieht das, wird die Schadsoftware, zum Beispiel in Form des Flash-Inhalts einer Website, unauffällig auf den Rechner heruntergeladen und in den Arbeitsspeicher oder andere unübliche Bereiche geschrieben, um ihn vor Schutzsoftware zu tarnen. Die Angreifer verwenden gern Software wie den Kennwortdieb Mimikatz – dies tat beispielsweise die Erpressersoftware WannaCry. Das Tool liest Klartext-Kennwörter aus dem Arbeitsspeicher. Nach erfolgreicher Infektion eines Systems wandert der Angriff von Gerät zu Gerät, um mehr und mehr Zugriffsrechte zu erlangen.

Die Tarnstrategien der dateilosen Angriffe

Dabei versucht der Angreifer mittels zweier Strategien zu verhindern, dass Sicherheitstechnologien auf die Attacke aufmerksam werden. Beide profitieren davon, dass nur menschliche Analysten Veränderungen an Befehlszeilen erkennen können. Sensoren reagieren darauf nicht. Erstens laden Angreifer Schadsoftware, etwa mit PowerShell-basierter Malware, in den Arbeitsspeicher und führen sie dort aus. Dabei umgehen sie die auf der Festplatte aktive Signaturerkennung. McAfee hat festgestellt, dass sich derartige Angriffe zwischen zweitem und drittem Quartal 2017 verdoppelt haben. Zweitens nutzen sie vertrauenswürdige, also auf Whitelists geführte Anwendungen, und manipulieren deren Verhalten.

Wird das Zielsystem neu gestartet, verschwinden alle Inhalte aus dem Arbeitsspeicher, also auch die dort deponierte Schadsoftware. Persistenz erreicht die Schadsoftware anders, zum Beispiel durch Speicherung des Schadcodes in der Windows-Registry oder in SQL-Tabellen. Der Schadcode kann auch in einen Systemprozess injiziert werden, der dann für das System legitim aussieht, aber manipuliert ist.

Ist die Schadsoftware gut verankert, beginnt sie mit den geplanten Aktivitäten: Sie erkundet die eroberten Systeme, sammelt Anmeldedaten, filtert Daten aus, löst vom Angreifer erwünschtes Verhalten aus und so weiter. Ihre Aktivitäten entgehen selbst verhaltensanalytischer Sicherheitssoftware, weil die Anwendungen, in die sich der Schadcode eingenistet hat, als vertrauenswürdig gelten. Ein bekannter dateiloser Angriff war Gold Dragon. Er ist hier näher beschrieben.

Wie werden sich dateilose Angriffe weiterentwickeln? Alles deutet darauf hin, dass sie raffinierter werden. Denn leider hat Windows nach wie vor viele Schwachstellen – glänzende Einfallstore für findige Cyberkriminelle. Was man zur Abwehr dateiloser Angriffe tun kann, bringt Ihnen Teil 2 dieser Serie näher.

Weitere Informationen zum Thema

- Gold Dragon, Lazarus, Hidden Cobra: Alte Bekannte in neuer Gestalt

- Whitepaper: Dateilose Bedrohungen unter der Lupe

Report: State of Digital Transformation EMEA 2019

Zu den größten Hürden der digitalen Transformation zählen der mobile Zugriff auf Unternehmensdaten und Anwendungen, die Nutzung unsicherer Netzwerke und nicht verwalteter Geräte. Das geht aus dem Report „State of Digital Transformation EMEA 2019“ von Zscaler hervor. Jetzt den vollständigen Report herunterladen!

Neueste Kommentare

Noch keine Kommentare zu Dateilose Attacken nehmen zu

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.