Samsung hat ein Sicherheitsupdate angekündigt, das eine von NowSecure bekannt gemachte Sicherheitslücke beheben soll. Dafür arbeitet es mit den Entwicklern der Android-Tastatur Swiftkey zusammen, in der die Lücke steckt.

Samsung wird das Update in wenigen Tagen direkt Over-the-Air über seine Sicherheitssoftware Knox ausliefern. Die rund 600 Millionen betroffenen Anwender weltweit müssen also nicht warten, bis ihr Mobilfunknetzbetreieber eine Zertifizierung vorgenommen hat. Laut Samsung ist der Kernel der Geräte nicht von der Sicherheitslücke in Swiftkey betroffen, da ihn die Software Knox auf allen Galaxy-Smartphones ab dem Galaxy S4 schützt.

Samsung wird das Update in wenigen Tagen direkt Over-the-Air über seine Sicherheitssoftware Knox ausliefern. Die rund 600 Millionen betroffenen Anwender weltweit müssen also nicht warten, bis ihr Mobilfunknetzbetreieber eine Zertifizierung vorgenommen hat. Laut Samsung ist der Kernel der Geräte nicht von der Sicherheitslücke in Swiftkey betroffen, da ihn die Software Knox auf allen Galaxy-Smartphones ab dem Galaxy S4 schützt.

Die Entwickler von Swiftkey haben sich in einem Support-Artikel zu der Schwachstelle geäußert: „Auch wenn die Wahrscheinlichkeit gering ist, dass eine solche Anfälligkeit ausgenutzt wird, nehmen wir die Angelegenheit sehr ernst und arbeiten mit Samsung zusammen, um sicherzustellen, dass alle betroffenen Nutzer so schnell wie möglich mit einem Patch versorgt werden. „Zudem weist es darauf hin, dass Smartphone-Besitzer, die Swiftkey über den Google Play Store oder den Apple App Store bezogenen haben, nicht von der Sicherheitslücke betroffen sind.

Die Schwachstelle in Swiftkey hatte der NowSecure-Experte Ryan Welton entdeckt. Seiner Untersuchung zufolge nutzt die Update-Funktion der Swiftkey-Tastatur bei der Suche nach neuen Sprachpaketen eine unverschlüsselte Verbindung, über die sie Daten im Klartext empfängt. Mithilfe eines gefälschten Proxy-Servers war es Welton gelungen, beliebige Dateien auf ein betroffenes Samsung-Smartphone einzuschleusen, die dann mit Systemrechten (Root) ausgeführt werden konnten.

Bildergalerie

Wählt sich der Anwender in ein von Hackern kontrolliertes offenes WLAN-Netz ein, haben diese die Möglichkeit, auf Samsung-Geräten nicht nur Schadsoftware zu installieren, sondern auch vorhandene Apps zu verändern, eingehende und ausgehende Nachrichten sowie Sprachanrufe abzuhören und persönliche Daten wie Bilder und Textnachrichten auszulesen. Zudem ist der Zugriff auf Hardware-Komponenten wie GPS, die Kamera und das Mikrofon möglich. Samsung-Besitzer sollten sich daher von unsicheren WLAN-Netzwerken fernhalten, solange sie den Sicherheitspatch nicht erhalten haben.

Ob die Sicherheitslücke in Swiftkey auch auf Geräten wie dem OnePlus One besteht, bleibt vorerst ungeklärt. Swiftkey wurde mit einem Update im Februar 2015 in die CyanogenMod-Software des Geräts integriert.

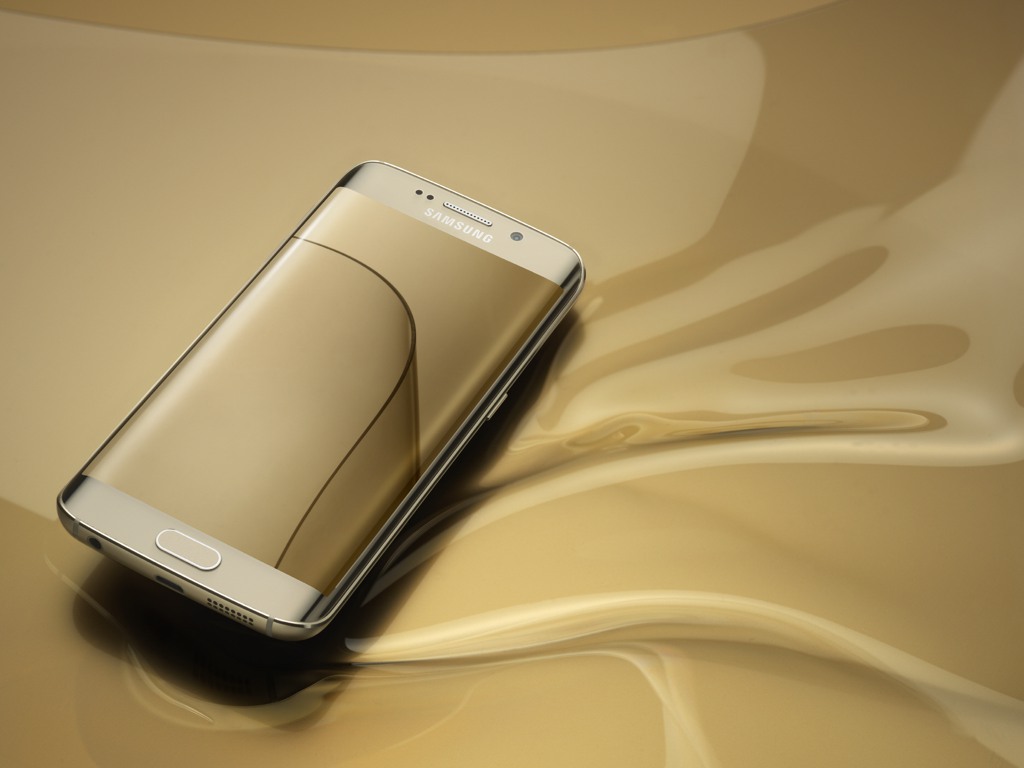

Eine einfache Deinstallation der anfälligen Software ist nicht möglich – das Programm zudem auch anfällig, wenn es nicht benutzt wird. Betroffen sind unter anderem das aktuelle Flaggschiff Galaxy S6 sowie dessen Vorgänger Galaxy S5, Galaxy S4 und Galaxy S4 Mini.

[mit Material von Christian Schartel, CNET.de]

Tipp: Sind Sie ein Android-Kenner? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de

Neueste Kommentare

3 Kommentare zu Samsung liefert Swiftkey-Patch direkt an Nutzer

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Geht ja plötzlich doch? Wenn sie nun noch genau sagen welche Geräte betroffen sind UND das Fix kriegen, dann ist es sehr gut. So ist noch ein gewisses ‚Potential‘ vorhanden, dass der eine oder andere Samsung Anwender das Fix nicht kriegt.

Ach, so schnell nicht mehr mit dem neuen iPhone zufrieden?

Willst Du endlich ein vernünftiges Gerät kaufen?

Oder warum die interessierte Nachfrage, welche Geräte betroffen sind und gefixt werden?

Irgendwie schon seltsam, dass die Version aus dem Playstore diesen „Fehler“ nicht beinhaltet. Da könnte man ja fast schon wieder einen tieferen Sinn hinter vermuten.

Naja, eine weitere bis dato offene Hintertür der Entwickler, die ab jetzt verschlossen ist. Wollen wir mal hoffen, dass wir mit dem Patch nicht zwei neue dazu bekommen.