Microsoft hat bestätigt, dass die Hackergruppe LAPSUS$ in der Lage war, ein Konto mit eingeschränktem Zugang zu kompromittieren, aber dass sie die Frage der Quellcode-Exfiltration in der Schwebe gelassen hat.

„Bei den beobachteten Aktivitäten waren keine Kundencodes oder -daten betroffen. Unsere Untersuchung hat ergeben, dass ein einzelnes Konto kompromittiert wurde, das begrenzten Zugang gewährte. Unsere Cybersecurity-Response-Teams haben schnell gehandelt, um das kompromittierte Konto zu bereinigen und weitere Aktivitäten zu verhindern“, so Microsoft.

„Microsoft verlässt sich nicht auf die Geheimhaltung von Code als Sicherheitsmaßnahme, und die Einsicht in den Quellcode führt nicht zu einer Erhöhung des Risikos. Unser Team untersuchte das kompromittierte Konto bereits auf der Grundlage von Bedrohungsdaten, als der Angreifer sein Eindringen öffentlich bekannt gab. Diese öffentliche Bekanntgabe führte zu einer Eskalation unserer Maßnahmen, die es unserem Team ermöglichte, einzugreifen und den Akteur mitten in der Operation zu unterbrechen, um die weiteren Auswirkungen zu begrenzen.“

Am Dienstag veröffentlichte LAPSUS$ eine Torrent-Datei, die angeblich den Quellcode von Bing, Bing Maps und Cortona enthält. „Bing Maps ist zu 90 % vollständig entsorgt. Bing und Cortana etwa 45%“, so die Gruppe.

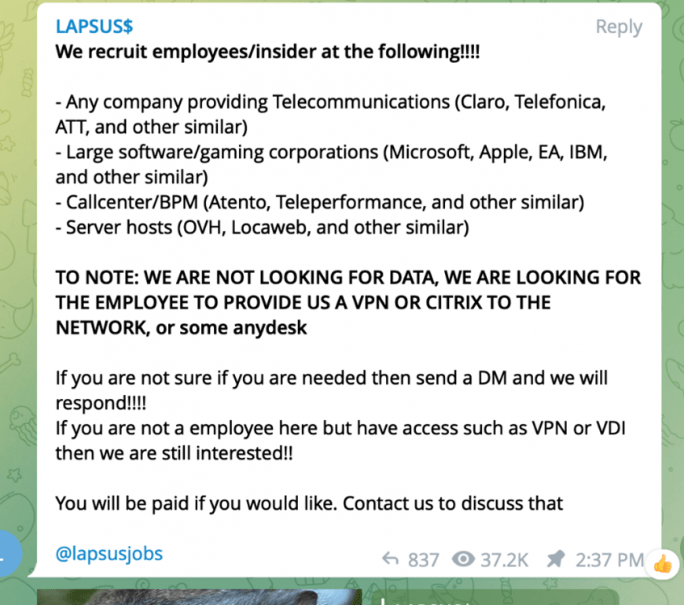

Microsoft bestätigte die Kompromittierung in einem Blogbeitrag, in dem die Techniken der Gruppe aufgelistet wurden. „Ihre Taktik umfasst telefonbasiertes Social Engineering: SIM-Swapping zur Erleichterung der Kontoübernahme, Zugriff auf persönliche E-Mail-Konten von Mitarbeitern der Zielunternehmen, Bezahlung von Mitarbeitern, Lieferanten oder Geschäftspartnern der Zielunternehmen für den Zugriff auf Anmeldedaten und die Genehmigung der Multifaktor-Authentifizierung sowie das Eindringen in die laufenden Krisenkommunikationsgespräche ihrer Ziele“, so Microsoft. „Taktik und Ziele deuten darauf hin, dass es sich um einen cyberkriminellen Akteur handelt, der auf Diebstahl und Zerstörung aus ist.“

Die von Microsoft als DEV-0537 bezeichnete Gruppe wurde dabei beobachtet, wie sie Schwachstellen in Confluence, JIRA und GitLab ausnutzte, um ihre Privilegien zu erhöhen, Helpdesks anrief, um Passwörter zurücksetzen zu lassen, Active Directory-Datenbanken zu stehlen und NordVPN zu nutzen, um den Anschein zu erwecken, dass sie sich in einer ähnlichen Region wie die Ziele befinden.

„Wenn sie erfolgreich privilegierten Zugriff auf den Cloud-Tenant eines Unternehmens (entweder AWS oder Azure) erhalten, erstellt DEV-0537 Global-Admin-Konten in den Cloud-Instanzen des Unternehmens, setzt eine Mail-Transportregel auf Office-365-Tenant-Ebene, um alle Mails in und aus dem Unternehmen an das neu erstellte Konto zu senden, und entfernt dann alle anderen Global-Admin-Konten, so dass nur der Akteur die alleinige Kontrolle über die Cloud-Ressourcen hat, wodurch das Unternehmen effektiv von jeglichem Zugriff ausgeschlossen wird“, so Microsoft.

„Nach der Exfiltration löscht DEV-0537 häufig die Systeme und Ressourcen des Ziels. Wir haben beobachtet, dass Ressourcen sowohl vor Ort (z. B. VMWare vSphere/ESX) als auch in der Cloud gelöscht wurden, um den Vorfall- und Krisenreaktionsprozess des Unternehmens auszulösen.

Die Gruppe hat auch interne Nachrichtendienste genutzt, um zu verstehen, wie die Opfer reagieren. „Es wird davon ausgegangen, dass DEV-0537 auf diese Weise Einblick in den Gemütszustand des Opfers und sein Wissen über das Eindringen erhält und einen Ort findet, um Erpressungsforderungen zu stellen“, so Microsoft.

„Insbesondere wurde DEV-0537 dabei beobachtet, wie er sich in Unternehmen, die auf zerstörerische Aktionen reagieren, in die Incident Response einreiht. In einigen Fällen hat DEV-0537 die Opfer erpresst, um die Herausgabe der gestohlenen Daten zu verhindern, in anderen Fällen wurde kein Erpressungsversuch unternommen und DEV-0537 hat die gestohlenen Daten öffentlich bekannt gemacht.“

Die Hackergruppe Lapsus$ versteckt sich nicht, sondern schaltet sogar „Stellenanzeigen“ (Bild: Microsoft)

Die Hackergruppe Lapsus$ versteckt sich nicht, sondern schaltet sogar „Stellenanzeigen“ (Bild: Microsoft)

Zuvor behauptete LAPSUS$ auch, einen Anschlag auf Okta verübt zu haben. Okta teilte daraufhin mit, dass die Gruppe über einen Zeitraum von fünf Tagen Zugriff auf den Laptop eines Support-Ingenieurs hatte.

Gegenüber Okta gab die Gruppe an, dass es sich bei dem kompromittierten Gerät um einen Thin Client handelte und sie Zugang zu einem Superuser-Portal hatte, mit dem sie das Passwort und die Multifaktor-Authentifizierung von 95 % der Clients zurücksetzen konnte.

„Für ein Unternehmen, das Zero-Trust unterstützt, scheinen die Support-Techniker übermäßigen Zugang zu Slack zu haben? 8,6k Kanäle?“, behauptete die Gruppe. „Die potenziellen Auswirkungen auf Okta-Kunden sind NICHT begrenzt, ich bin mir ziemlich sicher, dass das Zurücksetzen von Passwörtern und MFA zu einer vollständigen Kompromittierung der Systeme vieler Kunden führen würde.“ Die Gruppe forderte Okta auf, eine Cybersecurity-Firma zu beauftragen und den von ihr erstellten Bericht zu veröffentlichen. Sie behauptete auch, Okta speichere AWS-Schlüssel in Slack.

Okta teilt mit, dass eine rasche Untersuchung der geteilten Screenshots, die eine Datenverletzung zu zeigen scheinen, ergeben hat, dass sie sich auf einen „begrenzten“ Sicherheitsvorfall beziehen, der im Januar 2022 stattgefunden hat. Okta, ein Unternehmen für Identitäts- und Zugriffsmanagement, leitete eine Untersuchung ein, nachdem die Hackergruppe LAPSUS$ Screenshots auf Telegram gepostet hatte, die nach Angaben der Hacker aufgenommen wurden, nachdem sie Zugriff auf „Okta.com Superuser/Admin und verschiedene andere Systeme“ erhalten hatten. Die Bilder wurden diese Woche über Telegram und verschiedene soziale Netzwerke geteilt.

„Für einen Dienst, der Authentifizierungssysteme für viele der größten Unternehmen betreibt (und FEDRAMP-zertifiziert ist), halte ich diese Sicherheitsmaßnahmen für ziemlich dürftig[…]“, so LAPSUS$. „Bevor die Leute anfangen zu fragen: Wir haben nicht auf Datenbanken von Okta zugegriffen oder sie gestohlen – unser Fokus lag nur auf Okta-Kunden.“

In einer E-Mail vom Dienstag erklärte Okta, dass die Screenshots, die online geteilt wurden, „mit einem Sicherheitsereignis Ende Januar in Verbindung zu stehen scheinen. Ende Januar 2022 entdeckte Okta einen Versuch, das Konto eines Kunden-Support-Ingenieurs eines Drittanbieters zu kompromittieren, der für einen unserer Subprocessoren arbeitet. Die Angelegenheit wurde untersucht und eingedämmt. Wir glauben, dass die Screenshots, die online geteilt wurden, mit diesem Vorfall im Januar in Verbindung stehen.“

„Basierend auf unserer bisherigen Untersuchung gibt es keine Hinweise auf weitere bösartige Aktivitäten, die über die im Januar entdeckten Aktivitäten hinausgehen“, fügte Okta hinzu.

Der CEO von Cloudflare, Matthew Prince, schaltete sich in einem Tweet in die Diskussion ein und kommentierte: „Wir sind uns bewusst, dass Okta kompromittiert worden sein könnte. Es gibt keine Beweise dafür, dass Cloudflare kompromittiert wurde. Okta ist lediglich ein Identitätsanbieter für Cloudflare. Dankenswerterweise haben wir mehrere Sicherheitsebenen über Okta hinaus und würden sie niemals als eigenständige Option in Betracht ziehen.“

Lapsus$ ist eine Hackergruppe, die sich schnell einen Namen gemacht hat, indem sie angeblich nacheinander in die Systeme hochrangiger Unternehmen eingebrochen ist, um Informationen zu stehlen und damit zu drohen, diese online zu veröffentlichen, falls keine Erpressungszahlungen geleistet werden. Zu den jüngsten Einbrüchen, die mit der Gruppe in Verbindung gebracht werden, gehören jene bei Samsung, Nvidia und Ubisoft.

Am Sonntag wurde ein Screenshot geteilt, der darauf hindeutet, dass ein angebliches Microsoft-Vergehen stattgefunden haben könnte, möglicherweise über ein Azure DevOps-Konto, obwohl der Beitrag inzwischen gelöscht wurde. Microsoft untersucht den Vorfall.

Okta mit Sitz in San Francisco ist ein börsennotiertes Unternehmen mit Tausenden von Kunden, darunter zahlreichen Technologieanbietern. Das Unternehmen zählt FedEx, Moody’s, T-Mobile, JetBlue und ITV zu seinen Kunden.

„Lapsus$ ist bekannt für Erpressung und droht mit der Herausgabe sensibler Informationen, wenn die Forderungen der Opfer nicht erfüllt werden“, kommentiert Ekram Ahmed, Sprecher von Check Point. „Die Gruppe hat sich damit gebrüstet, in Nvidia, Samsung, Ubisoft und andere Unternehmen eingebrochen zu sein. Wie es der Gruppe gelungen ist, in diese Ziele einzudringen, ist der Öffentlichkeit nie ganz klar geworden. Wenn das stimmt, könnte der Einbruch bei Okta erklären, wie Lapsus$ seine jüngsten Erfolge erzielen konnte.“

Okta hat weitere Einzelheiten zu dem Cybersecurity-Vorfall bekannt gegeben. In einer aktualisierten Erklärung sagte der Technologieanbieter: „Der Okta-Dienst wurde nicht verletzt und ist weiterhin voll funktionsfähig. Es gibt keine Korrekturmaßnahmen, die von unseren Kunden ergriffen werden müssen“.

Okta erklärte auch, dass während des Vorfalls im Januar das Konto des betroffenen Kunden-Support-Ingenieurs schnell gesperrt wurde, während ein externes Cyberforensik-Unternehmen das Problem untersuchte.

„Nach Abschluss der Untersuchung durch den Dienstleister erhielten wir diese Woche einen Bericht von der Forensikfirma“, so Okta. „Der Bericht zeigte, dass es ein fünftägiges Zeitfenster zwischen dem 16. und 21. Januar 2022 gab, in dem ein Angreifer Zugriff auf den Laptop eines Support-Technikers hatte.

Das Unternehmen kommentierte: „Die potenziellen Auswirkungen auf Okta-Kunden sind auf den Zugang der Support-Techniker beschränkt. Diese Techniker können keine Benutzer erstellen oder löschen und auch keine Kundendatenbanken herunterladen. Die Support-Techniker haben jedoch Zugriff auf begrenzte Daten – zum Beispiel Jira-Tickets und Benutzerlisten – die auf den Screenshots zu sehen waren. Support-Techniker können auch das Zurücksetzen von Passwörtern und Multi-Faktor-Authentifizierungsfaktoren für Benutzer erleichtern, sind aber nicht in der Lage, diese Passwörter zu erhalten.“

Die Ermittlungen von Okta dauern an. Das Unternehmen fügte hinzu, dass es keine Auswirkungen auf Auth0-, HIPAA- oder FedRAMP-Kunden gibt.

Neueste Kommentare

Noch keine Kommentare zu Hackerangriff auf Microsoft und Okta

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.