Im Zuge der Veröffentlichung über die fehlerhafte Implementierung von PGP- und S/MIME-Verschlüsselung in bestimmten E-Mails-Clients empfehlen einige Experten, auf die Verschlüsselung ganz zu verzichten. Das halten wiederum andere Fachleute für stark übertrieben und geben Ratschläge, wie man eine E-Mail-Verschlüsselung weiter nutzen kann, ohne Gefahr zu laufen, dass die Inhalte der Kommunikation durch die EFAIL-Schwachstellen kompromittiert werden können.

Durch die mit EFAIL bezeichneten Schwachstellen können Angreifer verschlüsselte E-Mails so manipulieren, dass der Inhalt der Nachricht nach der Entschlüsselung durch den Empfänger im Klartext an sie ausgeliefert wird. „Die genannten E-Mail-Verschlüsselungsstandards können nach Einschätzung des BSI allerdings weiterhin sicher eingesetzt werden, wenn sie korrekt implementiert und sicher konfiguriert werden.“, schreibt das Bundesamt für Sicherheit in der Informationstechnik in einer Mitteilung und stellt damit klar, dass der E-Mail-Client das Problem ist und nicht die Verschlüsselungstandards als solche. Schlagzeilen wie „PGP wurde geknackt“ sind demnach falsch.

Möglicherweise wurden derartige Schlagzeilen auch durch den missverständlichen Titel „Efail: Breaking S/MIME and OpenPGP Email Encryption using Exfiltration Channels (draft 0.9.0)“ der Veröffentlichung durch die Forscher befördert. Das BSI und auch andere Experten halten die Verschlüsselung von E-Mails mit PGP weiter für sicher, wenn ein paar Bedingungen erfüllt sind.

Als erstes empfiehlt die Behörde grundsätzlich für mehr Sicherheit bei der E-Mail-Kommunikation auf die Darstellung und Erzeugung von E-Mails im HTML-Format zu verzichten. Dass HTML-E-Mails potentiell gefährlich sind, ist schon lange bekannt und sollte jemanden, der Nachrichten verschlüsselt, nicht erstaunen. Vermutlich enthalten daher die mit PGP verschlüsselten E-Mails auch kaum HTML-Code. Was aber passiert, wenn man von einem Angreifer eine gefährliche E-Mail erhält, die die EFAIL-Schwachstellen ausnutzen will. In einem solchen Fall sollte man wie bei jeder E-Mail eines unbekannten Adressaten diese nur mit Vorsicht öffnen. Grundsätzlich sollte die Ausführung aktiver Inhalte, also das Anzeigen von E-Mails im HTML-Format sowie das Nachladen externer Inhalte ausgeschaltet werden. Außerdem sollte man sich informieren, ob für das genutzte E-Mail-Programm ein Update zur Verfügung steht. Enigmail bietet bereits eine Aktualisierung, die gegenüber den EFAIL-Schwachstellen immun ist.

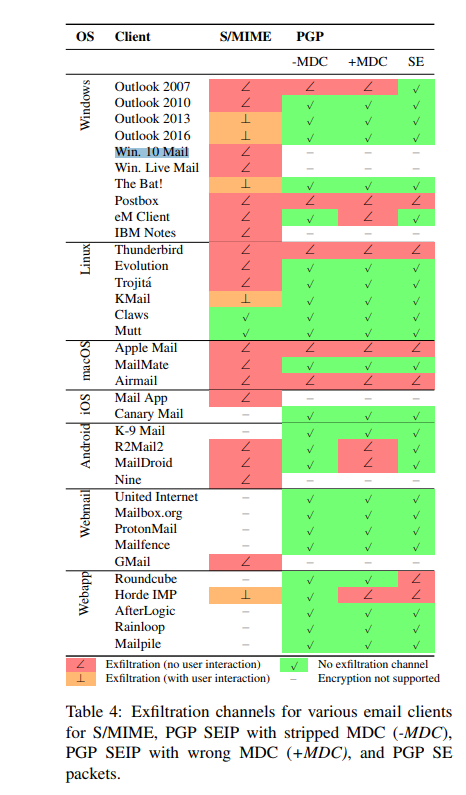

Natürlich nutzt es wenig, wenn der Empfänger der verschlüsselten E-Mail noch einen Client einsetzt, der anfällig gegenüber den EFAIL-Schwachstellen ist. Es muss sichergestellt sein, dass sämtliche Adressaten einen sicheren Client verwenden. Am besten nutzt man hierzu sichere Webmailer wie ProtonMail oder Mailbox.org. Beide Anbieter haben sich zum Thema EFAIL in ihren jeweiligen Blogs geäußert und werden auch durch die Ergebnisse der Forscher bestätigt, die den Webmail-Diensten Schutz gegenüber den EFAIL-Schwachstellen attestieren.

Wer E-Mails verschlüsseln muss, sollte sich im Klaren darüber sein, dass diese vor unbefugtem Zugriff nur geschützt sind, wenn sämtliche Teilnehmer der Korrespondenz abgesichert sind. Aufgrund der EFAIL-Schwachstellen generell auf Verschlüsselung zu verzichten, erscheint angesichts der vorhandenen sicheren Möglichkeiten als übertrieben. Das sieht auch das BSI so.

Neueste Kommentare

1 Kommentar zu EFAIL: PGP-Verschlüsselung wurde nicht gehackt

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Endlich mal eine vernünftige Stellungnahme zu dem Thema…die Infos eines deutschen Herstellers eines Mailgateways gehen in die selbe Richtung und geben zusätzlich noch hilfreiche Hinweise: https://www.nospamproxy.de/de/pruefung-der-senderreputation-bietet-weitgehende-sicherheit-vor-efail/