Der Open-Source-Netzwerkmonitor Wireshark, vormals Ethreal, ist einer der besten verfügbaren Netzwerksniffer und steht als kostenlose Freeware zum Download bereit. Die große Anzahl an Protokollen, die er beherrscht, übertrifft sogar viele kommerzielle Lösungen, wobei man unter "beherrschen" versteht, dass er ein Protokoll nicht nur als Hexdump-Paket auflistet, sondern auch analysiert und erläutert. So lassen sich beispielsweise VoIP-Gespräche aus einem Netzwerk-Capture herausfiltern und ganz einfach abspielen.

Wenn man an einem ganz normalen Ethernetport hängt oder in ein verschlüsseltes WLAN eingebucht ist, dann sieht man nur die Unicast-Pakete des eigenen Rechners sowie alle Broad- und Multicast-Pakete. Alle Pakete, die sich zwei andere Rechner gegenseitig verschicken, können nicht mitgeschnitten werden.

Broadcast-Pakete kommen häufiger vor, als man zunächst annehmen möchte. Sie werden in der Regel zum Verbindungsaufbau benötigt. Bekanntestes Beispiel dürfte das ARP-Paket sein. Wenn ein Rechner mit einem zweiten Rechner im selben Netz per IP kommunizieren möchte, fragt er zunächst per Broadcast-ARP-Paket: "Wer ist 192.168.10.4?". Falls es einen Rechner mit dieser IP-Adresse gibt, antwortet dieser in einem Unicast-ARP-Paket zurück "Ich bin es und habe die MAC-Adresse 00:10:00:12:34:56!". Ein anderes Beispiel ist die Suche nach NetBIOS-Rechnern in einem Netzwerk, in dem kein WINS-Server implementiert ist.

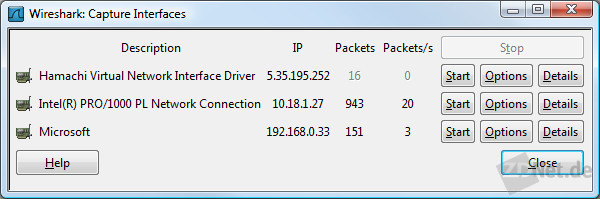

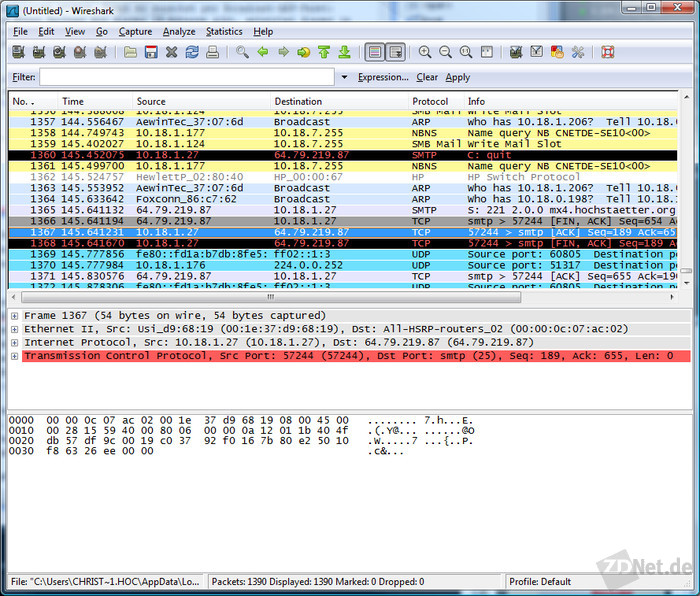

Um einen Capture zu starten, muss man in Wireshark zunächst das Netzwerk-Interface auswählen, das man überwachen will, siehe Bild 2. Dazu wählt man den Menüpunkt Capture – Interfaces. Anschließend startet man die Überwachung mit Capture – Start. Dann füllt sich langsam das obere Fenster mit Ethernetpaketen, siehe Bild 3.

Auf den ersten Blick wirkt die Paketliste für Einsteiger sehr unübersichtlich. Man sollte sich jedoch nicht abschrecken lassen. In der Liste von Bild 3 sieht man einige Pakete mit dem Protokoll TCP und dem Port smtp in der Beschreibung. Das bedeutet, dass E-Mail-Kommunikation stattfindet. Findet man auffallend viele solcher Pakete, so kann man davon ausgehen, dass der eigene PC zum Zombie geworden ist, und als Teil eines Botnetzes Spam versendet.

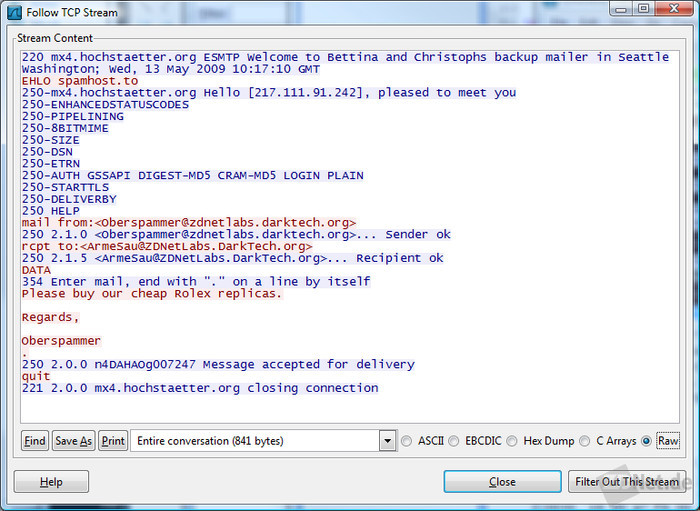

Besser auszuwertende Information findet man durch Rechtsklick auf so ein Paket. Wenn man dann Follow TCP Stream auswählt, erhält man alle Pakete, die zu dieser TCP-Verbindung gehören, in lesbarer Form dargestellt, siehe Bild 4. Man erkennt sofort Absender und Empfänger der E-Mail und den Inhalt. Auch wenn es sich um eine HTML-Mail handelt, kann man den Inhalt noch erkennen. Bilder, Sounds und andere Dateien müssen allerdings in der Regel erst mit einem MIME-Programm ins Binärformat gebracht werden. Am einfachsten erreicht man das, wenn man den Inhalt der Mail aus dem Fenster herauskopiert und mit Telnet an Port 25 sich selbst per E-Mail schickt.

Nach komplizierteren Protokollen kann man Wireshark auch automatisch suchen lassen. Wählt man in einem Capture beispielsweise den Menüpunkt Statistics – VOIP, so sieht man alle vom eigenen Rechner geführten VoIP-Gespräche. Mit einem Klick auf den Button Player kann man die Gespräche abspielen lassen, siehe Bild 5.

Relativ unbekannt ist die Tatsache, dass Marktführer AVM eine undokumentierte Wireshark-Funktion in seine Fritzbox eingebaut hat. Das ist praktisch, wenn man den gesamten Internetverkehr seines Netzes überwachen möchte. Um die Funktion zu nutzen, ruft man im Web-Interface der Fritzbox die URL http://fritz.box/cgi-bin/webcm?getpage=../html/capture.html auf. Anschließend erscheint eine Seite, auf der man den gewünschten Trace wählen kann, siehe Bild 6. Danach beginnt ein Download, der allerdings „unendlich“ lang ist. Der Download bricht ab, wenn man den Stop-Button in Bild 6 drückt. Die heruntergeladene Datei ist der Capture, den man in Wireshark laden kann. So lässt sich beispielsweise für alle Rechner im eigenen Netz feststellen, ob sich einer davon einen Botnetz-Client eingefangen hat.

Neueste Kommentare

Noch keine Kommentare zu Diagnosetool oder Spyware: So nutzt man Wireshark

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.