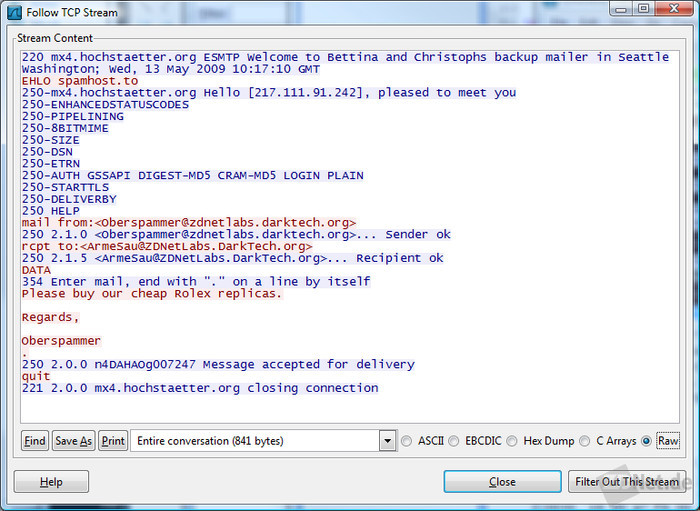

Manch andere Firewallprobleme lassen sich auch mit einem Sniffer nur sehr schwer feststellen. Dazu zählt das inzwischen gelöste Problem des Postfix-Mailers mit der PIX-Firewall von Cisco. Das SMTP-Protokoll schreibt vor, dass das Ende einer Mail dadurch zu kennzeichnen ist, dass eine Zeile genau einen Punkt enthält. Somit wird das Ende einer Mail durch die Bytesequenz <cr><lf>.<cr><lf> bestimmt.

Cisco stellte seinerzeit fest, dass alle gängigen Mailer das erste <cr><lf> zusammen mit dem Ende der Mail in ein TCP-Paket packen. Im nächsten TCP-Paket folgte .<cr><lf>. Die meisten Spamprogramme hingegen verwenden nicht zwangsweise ein neues TCP-Paket. Beide Methoden sind eine völlig korrekte Implementierung des SMTP-Standards. Die Macher der PIX-Firewall glaubten nun, eine Methode zur Spamerkennung gefunden zu haben.

Allerdings verhält sich Postfix so wie die Spamprogramme. Das ist nicht nur standardkonform, sondern sogar sinnvoll, denn alle anderen Mailer benötigen für nur drei Nutzlastbytes ein komplettes TCP-Paket. Die PIX-Firewalls in den Versionen 5.2 und 6.0 erkennen Postfix-Mailer hingegen als Spamversender und filtern die Pakete.

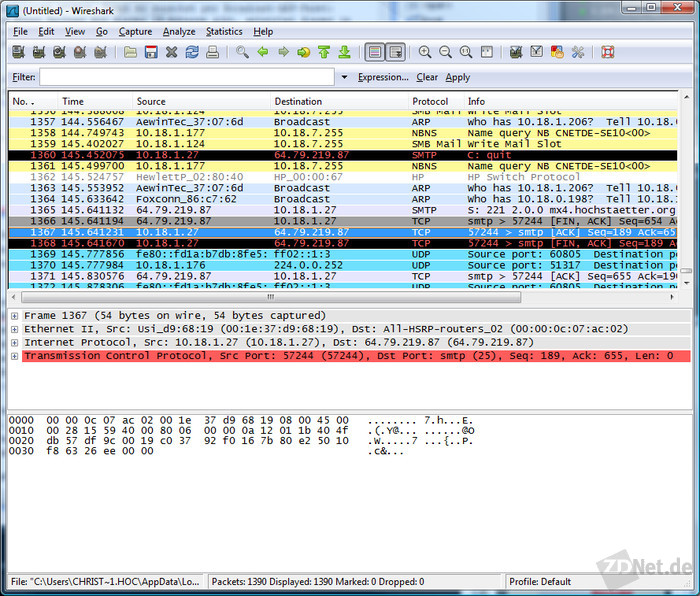

Um derartige Probleme zu erkennen, gehört einiges an manueller Detektivarbeit dazu. Betrachtet man nur den TCP-Strom, dann sieht das Protokoll einer SMTP-Verbindung mit Postfix genauso aus wie mit einem anderen Mailer, beispielsweise Exim oder Sendmail. Den Unterschied sieht man nur, wenn man die TCP-Pakete einzeln betrachtet.

Probleme, wie sie aus der Kombination aus Postfix und PIX resultieren, sind zwar recht selten, sollten sie jedoch auftreten, sind sie schwer auszumachen und auszumerzen. Dass Pakete nicht durchgelassen werden, die es eigentlich sollten, kommt heutzutage allerdings immer wieder vor, da moderne Betriebssysteme standardmäßig mit einer aktivierten Firewall installiert werden.

Neueste Kommentare

Noch keine Kommentare zu Diagnosetool oder Spyware: So nutzt man Wireshark

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.