Eine einfache Methode, um mit Windows Server 2012 R2 oder Windows Server 2016 ein VPN aufzubauen, ist der Einsatz von PPTP. Dieser Verbindungstyp ist zwar nicht so sicher wie L2TP oder IPsec, für viele Einsatzzwecke aber ausreichend.

PPTP-basierter VPN-Datenverkehr besteht aus einer TCP-Verbindung zum TCP-Port 1723 auf dem VPN-Server und aus GRE (Generic Routing Encapsulation) -gekapselten Paketen für die VPN-Daten. PPTP-Datenverkehr kann jedoch zu Problemen mit Firewalls, NATs und Webproxys führen. Um diese zu vermeiden, müssen Firewalls so konfiguriert werden, dass sie sowohl die TCP-Verbindung als auch GRE-gekapselte Daten ermöglichen.

PPTP oder L2TP als VPN-Protokoll verwenden

PPTP ermöglicht die verschlüsselte Einkapselung von verschiedenen Netzwerkprotokollen und unterstützt Schlüssellängen bis zu 128 Bit. Nachdem die Authentifizierung durchgeführt wurde, wird die Verbindung verschlüsselt. Die Verschlüsselung baut auf dem Kennwort der Authentifizierung auf. Je komplexer das Kennwort ist, umso sicherer ist die Verschlüsselung. Da die Verschlüsselung und der Transport der einzelnen IP-Pakete durch das GRE-Protokoll durchgeführt wird, müssen Administratoren darauf achten, dass die Hardwarefirewall, den sie vor dem VPN-Server im Internet platzieren, dieses Protokoll beherrscht. Einige Modelle beherrschen GRE nicht.

Der Aufbau eines VPN ist auch mit dem Layer-2-Tunnel-Protokoll (L2TP) möglich. Dieses ist sicherer als PPTP, aber dafür auch komplexer in der Einrichtung. Auch bei diesem Protokoll werden die IP-Pakete in die Verschlüsselung eingekapselt. Das L2TP verwendet IPsec, um eine Verschlüsselung aufzubauen. Beim Aufbau eines VPN mit L2TP wird der Datenverkehr im Gegensatz zu PPTP bereits vor der Authentifizierung verschlüsselt. Da L2TP zur Verschlüsselung des Datenverkehrs IPsec verwendet, kann mit diesem VPN-Typ auch eine 3DES-Verschlüsselung durchgeführt werden. Der Einsatz eines VPN auf Basis von L2TP setzt eine Zertifizierungsstellen-Infrastruktur voraus.

VPN-Rolle installieren und einrichten

Um einen Server als VPN-Server zu betreiben, muss über den Server-Manager die Installation der Serverrolle Remotezugriff installiert werden. Als Rollendienst ist DirectAcess und VPN (RAS) notwendig. Der Server muss außerdem über mindestens zwei Netzwerkadapter verfügen.

Die Installation der VPN-Rolle erfolgt im Server-Manager von Windows Server 2012 R2/Windows Server 2016 (Screenshot: Thomas Joos).

Die Installation der VPN-Rolle erfolgt im Server-Manager von Windows Server 2012 R2/Windows Server 2016 (Screenshot: Thomas Joos).

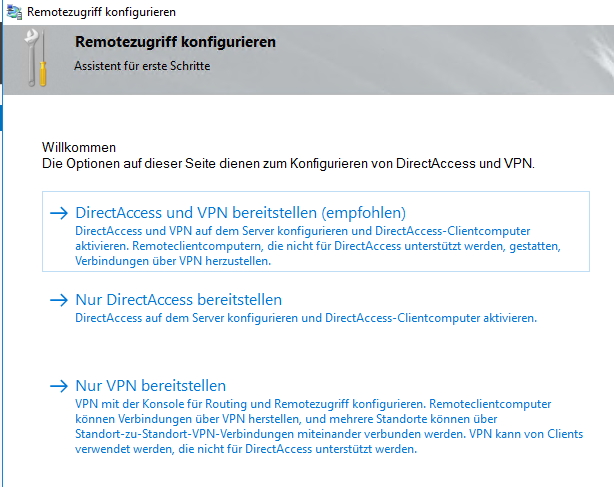

Nach der Installation startet der Einrichtungsassistent über das Wartungscenter des Server-Managers. Um den Server nur als VPN-Server zu betreiben, reicht die Auswahl „Nur VPN bereitstellen“ aus.

Die Einrichtung des VPNs erfolgt über einen Assistenten (Screenshot: Thomas Joos).

Die Einrichtung des VPNs erfolgt über einen Assistenten (Screenshot: Thomas Joos).

Die Konfiguration erfolgt anschließend zum Beispiel im Server-Manager über Tools/Routing und RAS. Standardmäßig ist der Dienst nicht aktiv. Über das Kontextmenü des Servers und der Auswahl von „Routing und RAS konfigurieren und aktivieren“, wird das VPN eingerichtet.

Routing und RAS wird in einer eigenen Verwaltungskonsole eingerichtet (Screenshot: Thomas Joos).

Routing und RAS wird in einer eigenen Verwaltungskonsole eingerichtet (Screenshot: Thomas Joos).

Im Assistenten kann jetzt ausgewählt werden, wie der VPN-Server betrieben werden soll. Für einen VPN-Server wird die Option „RAS (DFÜ oder VPN)“ verwendet. Im Rahmen der Einrichtung muss noch ausgewählt werden, auf welcher Netzwerkverbindung der Server nach Verbindungsanfragen hören soll, und welche IP-Adressen zugewiesen werden sollen. Auch die Authentifizierung lässt sich über den Assistenten festlegen. Anschließend kann die Konfiguration über den Assistenten abgeschlossen werden.

Einrichten eines VPN-Servers über den Assistenten (Screenshot: Thomas Joos).

Einrichten eines VPN-Servers über den Assistenten (Screenshot: Thomas Joos).

Nach dem Öffnen dieses Tools ist die Konfiguration zu sehen, die der Assistent auf dem Windows Server 2012 R2 oder Windows Server 2016 durchgeführt hat. Durch einen Klick auf den Konsoleneintrag RAS-Clients sind alle alle derzeit verbundenen VPN-Clients sowie deren aktueller Verbindungsdauer zu sehen. Durch einen Rechtsklick auf den Client, lässt sich dessen Verbindung vom Server aus trennen.

Klicken Administratoren mit der rechten Maustaste auf den Eintrag Ports, können sie die Anzahl der Ports und damit der gleichzeitig möglichen Einwahlen definieren. Wird zum Beispiel nur PPTP und kein L2TP verwendet, können die benötigen Ports für L2TP auf 0 gesetzt werden. Das gilt natürlich auch beim Einsatz von PPTP. Sollen für die Einwahl für PPTP weniger Ports zur Verfügung stellen, lässt sich diese Anzahl reduzieren oder die Einwahlmöglichkeiten in diesem Bereich komplett deaktivieren.

Die Konfiguration der Einwählports unter Windows Server 2012 R2 und Windows Server 2016 (Screenshot: Thomas Joos).

Die Konfiguration der Einwählports unter Windows Server 2012 R2 und Windows Server 2016 (Screenshot: Thomas Joos).

Damit Benutzer das Recht erhalten, auf einen VPN-Server zuzugreifen, muss im Snap-In Active Directory-Benutzer und -Computer auf der Registerkarte Einwählen im Bereich Netzwerkzugriffsberechtigung die Option Zugriff gestatten aktiviert sein.

In einer produktiven Umgebung kann auch die Option Zugriff über NPS-Netzwerkrichtlinien steuern wählen. In diesem Fall erstellen Administratoren eine Gruppe in Active Directory, zum Beispiel mit der Bezeichnung VPN-Zugriff und nehmen die Benutzerkonten in die Gruppe mit auf, denen sie VPN-Zugriff gestatten wollen.

Konfigurieren der Berechtigungen für die Einwahl per VPN (Screenshot: Thomas Joos).

Konfigurieren der Berechtigungen für die Einwahl per VPN (Screenshot: Thomas Joos).

HTTPS-VPN über Secure Socket Tunneling-Protokoll

Windows Server 2012 R2, Windows Server 2016 und Windows 8/8.1 sowie Windows 10 unterstützen neben PPTP und L2TP auch das Secure Socket Tunneling-Protokoll (SSTP) für die VPN-Einwahl. Mit diesem Protokoll wird ein VPN auf Basis von HTTPS aufgebaut. Meistens wird der Port 443 in Firewalls nicht geschlossen und auch eine Verbindung über Proxyserver ist möglich.

SSTP verwendet eine HTTP-über-SSL-Sitzung zwischen VPN-Clients und -Servern, um gekapselte IPv4- oder IPv6-Pakete auszutauschen. Ein IPv4- oder IPv6-Paket wird zunächst zusammen mit einem PPP-Header und einem SSTP-Header gekapselt. Die Kombination aus dem IPv4- oder IPv6-Paket, dem PPP-Header und dem SSTP-Header wird durch die SSL-Sitzung verschlüsselt. Ein TCP-Header und ein IPv4-Header werden hinzugefügt, um das Paket zu vervollständigen.

SSTP unterstützt allerdings keine authentifizierten Webproxykonfigurationen, in denen der Proxy während der HTTPS-Verbindungsanforderung irgendeine Form von Authentifizierung verlangt. Administratoren müssen auch nicht IIS installieren, da der Remotezugriff eingehende Verbindungen überwacht. Es können jedoch gleichzeitig sowohl Remotezugriff als auch IIS auf demselben Server vorhanden sein. Auf dem SSTP-Server muss ein Computerzertifikat mit der Serverauthentifizierung oder der Universaleigenschaft »Erweiterte Schlüsselverwendung« (Enhanced Key Usage, EKU) installiert sein. Dieses Computerzertifikat wird vom SSTP-Client verwendet, um den SSTP-Server zu authentifizieren, wenn die SSL-Sitzung eingerichtet wird. Der SSTP-Client überprüft das Computerzertifikat des SSTP-Servers. Um dem Computerzertifikat zu vertrauen, muss das Zertifikat der Stammzertifizierungsstelle (CA), die das Computerzertifikat des SSTP-Servers ausgestellt hat, auf dem SSTP-Client installiert sein.

Ablauf beim Verbinden über SSTP

Wenn ein Benutzer auf einem Computer eine SSTP-basierte VPN-Verbindung initiiert, findet Folgendes statt:

- Der SSTP-Client richtet eine TCP-Verbindung mit dem SSTP-Server zwischen einem dynamisch zugewiesenen TCP-Port auf dem Client und TCP-Port 443 auf dem Server ein.

- Der SSTP-Client sendet eine SSL-Client-Begrüßungsnachricht, die anzeigt, dass der Client eine SSL-Sitzung mit dem SSTP-Server einrichten will.

- Der SSTP-Server sendet dem SSTP-Client sein Computerzertifikat.

- Der SSTP-Client überprüft das Computerzertifikat, bestimmt die Verschlüsselungsmethode für die SSL-Sitzung, generiert einen SSL-Sitzungsschlüssel und verschlüsselt diesen dann mit dem öffentlichen Schlüssel des SSTP-Serverzertifikats.

- Der SSTP-Client sendet das verschlüsselte Formular des SSL-Sitzungsschlüssels zum SSTP-Server.

- Der SSTP-Server entschlüsselt den verschlüsselten SSL-Sitzungsschlüssel mit dem privaten Schlüssel seines Computerzertifikats. Die gesamte zukünftige Kommunikation zwischen dem SSTP-Client und dem SSTP-Server wird mit der ausgehandelten Verschlüsselungsmethode und dem SSL-Sitzungsschlüssel verschlüsselt.

- Der SSTP-Client sendet eine HTTP-über-SSL-Anforderungsnachricht zum SSTP-Server.

- Der SSTP-Client handelt mit dem SSTP-Server einen SSTP-Tunnel aus.

- Der SSTP-Client handelt mit dem SSTP-Server eine PPP-Verbindung aus. Zu dieser Aushandlung gehören die Authentifizierung der Anmeldeinformationen des Benutzers mit einer PPP-Authentifizierungsmethode und die Konfiguration der Einstellungen für den IPv4- oder IPv6-Datenverkehr. Verbindungen, die unter Verwendung von PPP (Point-to-Point-Protokoll) erstellt wurden, müssen den Standards entsprechen, die in PPP-RFCs festgelegt sind. Nachdem eine physische oder logische Verbindung mit einem PPP-basierten RAS-Server hergestellt ist, wird unter Verwendung der folgenden Aushandlungen eine PPP-Verbindung eingerichtet.

PPP verwendet LCP (Link Control-Protokoll), um Verknüpfungsparameter wie die maximale PPP-Datenblockgröße, die Verwendung von Multilink und die Verwendung eines bestimmten PPP-Authentifizierungsprotokolls auszuhandeln. Das Link Control-Protokoll (LCP) konfiguriert die PPP-Datenblockerstellung. Die PPP-Datenblockerstellung bestimmt, auf welche Weise die Daten zu Datenblöcken zusammengefasst werden, bevor sie im WAN übertragen werden. Das standardmäßige PPP-Datenblockformat stellt sicher, dass RAS-Programme aller Hersteller miteinander kommunizieren können und Datenpakete von jeder RAS-Software erkennen, die den PPP-Standards entspricht.

Der RAS-Client und der RAS-Server tauschen Nachrichten entsprechend des ausgehandelten Authentifizierungsprotokolls aus. Wenn EAP (Extensible Authentication-Protokoll) verwendet wird, handeln der Client und der Server eine bestimmte EAP-Methode aus, die als EAP-Typ bekannt ist. Dann werden Nachrichten dieses EAP-Typs ausgetauscht. Die Nutzung von EAP ist die von Microsoft favorisierten Variante für Wählverbindungen und erlaubt eine einheitliche Authentisierung eines Nutzers über LAN, WLAN und WAN. Wenn für die DFÜ-Verbindung der Rückruf konfiguriert ist, wird die physische Verbindung beendet, und der RAS-Server ruft den RAS-Client zurück.

Installation und Einrichtung von SSTP

Um SSTP in einer Active Directory-Domäne verwenden zu können, müssen nicht alle Server und die Domäne zu Windows Server 2016 migriert werden. Es reicht der Einsatz eines VPN-Servers mit Windows Server 2012 R2 aus. Auf den Clients kann Windows Vista, Windows 7 und Windows 8/8.1 installiert sein, wobei Windows 10 aus Sicherheitsgründen von Microsoft empfohlen wird. Die Berechtigung für die Einwahl der Benutzer erfolgt identisch zu den Berechtigungen über andere VPN-Methoden. Benutzern müssen nur die entsprechenden Rechte zugewiesen werden.

Damit SSTP verwendet werden kann, muss der Rollendienst „Zertifizierungsstellen-Webregistrierung“ der Rolle „Active Directory-Zertifikatdienste“ installiert sein. Die Zertifizierungsstelle muss außerdem als Stammzertifizierungsstelle installiert sein. Der nächste Schritt, den VPN-Server vorzubereiten, besteht darin, ein Serverzertifikat von der Zertifizierungsstelle anzufordern und zu installieren:

Die Installation erfolgt über das Zertifikate-Verwaltungstool „certlm.msc“. Mit der rechten Maustaste auf Eigene Zertifikate/Zertifikate und der Auswahl von Alle Aufgaben/Neues Zertifikat anfordern lassen sich Zertifikate von der Zertifizierungsstelle abrufen. SSTP benötigt Zertifikate vom Typ „Computer“. Werden diese Zertifikate nicht angezeigt, muss die Einstellung dazu auf dem Zertifikatserver mit dem Snap-In Zertifikatvorlagen angepasst werden.

In den Eigenschaften des Zertifikats Computers müssen dazu auf der Registerkarte Sicherheit die Berechtigungen angepasst werden. Die jeweiligen Benutzer, also „Authentifizierte Benutzer“ oder „Domänen-Admins“ müssen das Recht zum Registrieren erhalten.

VPN-Client konfigurieren

Damit ein VPN über HTTPS mit SSTP verwendet werden kann, muss auf den Clients Windows Vista, Windows 7 oder Windows 8/8.1, besser Windows 10 installiert sein. Damit sich der VPN-Client verbinden kann, muss das Zertifikat der Stammzertifizierungsstelle auf dem Client installiert sein. Computer, die Mitglied der gleichen Active Directory-Gesamtstruktur wie der Zertifikatserver sind, vertrauen der Zertifizierungsstelle automatisch. Der nächste Schritt besteht darin, eine VPN-Verbindung zu konfigurieren:

- Das Netzwerk- und Freigabecenter in Windows ist die Zentrale zur Einrichtung einer Verbindung.

- Die Einrichtung erfolgt mit „Eine Verbindung oder ein Netzwerk einrichten“, in Windows 10 mit „Neue Verbindung oder neues Netzwerk einrichten.

- Hier wählen Anwender die Option „Verbindung mit dem Arbeitsplatz herstellen“

- Anschließend werden die Daten der Verbindung eingegeben, wie bei einer normalen VPN-Verbindung auf.

- Anschließend werden in den Netzwerkverbindungen die Eigenschaften der neuen VPN-Verbindung aufgerufen.

- Auf der Registerkarte Sicherheit steht bei „VPN-Typ“ die Option „Secure Socket Tunneling-Protokoll (SSTP)“ zur Verfügung.

Das Aktivieren von SSTP für eine VPN-Verbindung erfolgt in den Eigenschaften einer VPN-Verbindung (Screenshot: Thomas Joos).

Das Aktivieren von SSTP für eine VPN-Verbindung erfolgt in den Eigenschaften einer VPN-Verbindung (Screenshot: Thomas Joos).

Fehlerbehebung bei SSTP-VPN

Wie bei allen Verbindungen, werden auch Informationen zum SSTP-VPN in den Ereignisanzeigen des Servers gespeichert. Fehlermeldungen werden im Protokoll „System“ hinterlegt. Die Meldungen von SSTP haben die Quelle „RasSstp“. Sollten Verbindungsprobleme auftreten, liegt es fast immer an fehlerhaften Zertifikaten und dem Namen des Zertifikats. In den Eigenschaften der Ports der RAS-Verwaltungskonsole können weitere Einstellungen bezüglich SSTP-VPN vorgenommen werden.Auf der Registerkarte Sicherheit des Routing- und RAS-Servers lässt sich auch das Zertifikat konfigurieren, das die SSTP-Verbindung verwenden soll. In den Eigenschaften für Ports werden außerdem die Anzahl und Konfiguration der Ports für SSTP festgelegt.

Fazit

Windows Server 2016 bietet mit DirectAccess und den verschiedenen Möglichkeiten für VPNs umfangreiche Funktionen, um externe Clients an das interne Netzwerk anzubinden. Es ist also nicht immer eine externe Lösung notwendig, um Anwender von unterwegs an die Ressourcen des Unternehmens anzubinden.

Neueste Kommentare

2 Kommentare zu VPN-Server mit Windows Server 2012 R2 und Windows Server 2016 aufbauen

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

„…PPTP. Dieser Verbindungstyp ist zwar nicht so sicher wie L2TP oder IPsec, für viele Einsatzzwecke aber ausreichend.“

Gibt es wirklich Einsatzzwecke in denen Sicherheit überhaupt keine Rolle spielt. Ich finde diese Aussage sehr gewagt!

z.B. Testumgebungen/-netze, Verbindungen in andersweitig gesicherten oder isolierten Netzen sowie Verbindungen, über die sicherheitstechnisch relativ irrelevante Daten gesendet werden.

Wobei bei den meisten Einsatzzwecken der mehr oder minder höhere Aufwand für aktuellere und sichere Verbindungstypen mehr als gerechtfertigt sein sollte.