Warum Unternehmen Experten beauftragen, um sich hacken zu lassen. Bild: Pixabay, VISHNU_KV

Warum Unternehmen Experten beauftragen, um sich hacken zu lassen. Bild: Pixabay, VISHNU_KV

Aus diesem Grund hat die Netzwerksicherheit für immer mehr Unternehmen höchste Priorität. Ethisches Hacking in Form von Penetrationstests kann helfen, Schwachstellen zu identifizieren und zu verstärken.

„Der erste Schritt für ein Unternehmen zur Verbesserung der Sicherheit besteht darin, die Stärken und Schwächen der eigenen Sicherheitsarchitektur genau zu kennen. Der Wert liegt darin, die Wurzel der Sicherheitsprobleme zu erkennen, so dass die Ressourcen effektiv an die richtigen Stellen verteilt werden können.“, erläutert Dr. Ewan Fleischmann von Redlings GmbH.

Ganz nach dem Motto „Angreifen erlaubt!“ testen IT-Sicherheitsexperten nach vorher klar definierten Vorgaben die vereinbarten Bereiche und legen mit ihrem anschließenden Bericht das Fundament für eine verbesserte, sichere IT-Sicherheitsstruktur. Das ist dringend notwendig, denn die Zahl von Cyberattacken auf Unternehmen nimmt zu. Um diese zu erreichen, ist das beauftragende Unternehmen gefordert, an den entsprechenden Stellen in verbesserte Sicherheitsmaßnahmen zu investieren.

Was ist Ethisches Hacking?

Unter ethischem Hacking verstehen IT-Sicherheitsexperten im Grunde Penetrationstests, die auf Basis von aktuellem Hackerwissen durchgeführt werden. Ziel ist es dabei allerdings nicht, Daten zu stehlen, das gehackte Unternehmen zu sabotieren oder durch Sperrung des Netzwerkes oder einzelner Netzwerkteile zu erpressen. Vielmehr sollen mit einem solchen

Penetrationstest Netzwerk, Teile des Netzwerks oder einzelne Bereiche wie Web-Application & API Security oder auch die verwendete Cloud auf bereits bestehende Sicherheitslücken oder auch potenzielle Schwachstellen überprüft werden.

Die Besonderheit beim Ethischen Hacking ist vor allem, dass die ausführenden IT-Sicherheitsexperten über umfassendes Hackerwissen verfügen, dieses aber nicht gegen das Unternehmen, sondern zu seinem Wohl einsetzen. Sie testen die Netzwerksicherheit zudem in einer streng kontrollierten und sicheren Umgebung.

Wie Ethisches Hacking in Form von Penetrationstests funktioniert

Das gesamte Netzwerk auf seine Sicherheit hin zu überprüfen, ist ein komplexer Prozess, der einige Zeit in Anspruch nimmt. Beim Pentest Netzwerk werden sämtliche internen sowie über das Internet erreichbaren Adressen bzw. Adressbereiche auf mögliche Schwachstellen hin überprüft. Um einen solchen Angriff zu starten, geht der ethische Hacker wie der kriminelle Hacker vor. In einem ersten Schritt erfolgt die sogenannte Enumeration, es werden also Informationen zu den IT-Systemen des Unternehmens, zu den im Unternehmen benutzten Diensten sowie zu weiteren genutzten Systemen gesammelt.

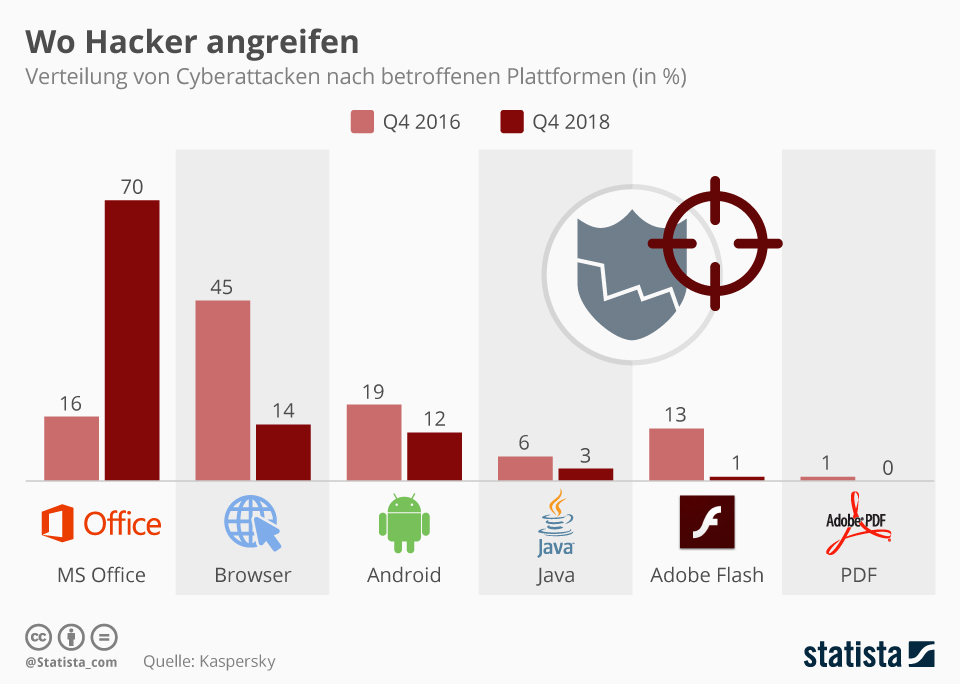

Wo Hacker angreifen. Quelle: Statista

Wo Hacker angreifen. Quelle: Statista

Anschließend identifiziert der Experte alle laufenden Dienst und sammelt dazugehörige Versionsinformationen. Dann interagiert er mit den identifizierten Diensten, um Informationen zu ihren Konfigurationen zu bekommen.

In einem nächsten Schritt wird auf bekannte Schwachstellen und eventuell vorhandene Fehlkonfigurationen geprüft, wobei Exploits identifiziert werden, falls vorhanden. Diese überprüft der IT-Sicherheitsexperte dann hinsichtlich ihrer Auswirkungen auf die Zieldienststabilität. Darüber hinaus wird getestet, ob man identifizierte Schwachstellen mittels Exploits ausnutzen kann. Es folgen eine Post-Exploitation sowie eine Fortsetzung bzw. ein Neustart des gesamten Prozesses.

Das Testen der Netzwerksicherheit kann extern oder intern erfolgen. Wird der Penetrationstest für ein Netzwerk in beiden Formen durchgeführt, erfolgt meist zuerst eine Überprüfung der Fernzugänge, also ein externer Penetrationstest und dann der interne. Beide Varianten des Pentests haben denselben Ablauf.

Fazit: Ethisches Hacking kann Unternehmen vor großen Schäden bewahren

Mithilfe der Pentests können die Experten aufzeigen, wo die Netzwerksicherheit beispielsweise durch mangelhafte Passwortverschlüsselung oder aufgrund von unrechtmäßig weitergegebenen Passwörtern gefährdet wird. Grundsätzlich gilt, dass man Hardware deutlich einfacher durch Sicherheitsvorkehrungen schützen kann, als Informationen. Letztere können sich innerhalb und auch außerhalb eines Netzwerks zeitgleich an unterschiedlichen Orten befinden, innerhalb von Sekunden rund um den Globus befördert werden. Bei all diesen Vorgängen lassen sie sich unbemerkt kopieren oder stehlen.

Vor allem IT-Abteilungen von Unternehmen, die nicht endlos große Budgets in die Netzwerksicherheit investieren können, sind schnell überfordert, wenn es darum geht, unternehmenseigene Daten zu schützen und unberechtigtes Eindringen in die IT-Infrastruktur zu verhindern. Ethisches Hacking bietet eine Möglichkeit, wie Unternehmen erfahren, an welchen Stellen ihrer IT ein hohes Gefährdungspotenzial besteht. Mit Ethischem Hacking in Form von Netzwerk-Penetrationstests lassen sich DMZ, Ports, Benutzerclients und Remote Working Umgebung effizient nach Schwachstellen überprüfen und dann durch eine optimierte IT-Sicherheitsarchitektur vor Angriffen schützen.

Neueste Kommentare

Noch keine Kommentare zu Angreifen erlaubt! Ethisches Hacking stellt Netzwerksicherheit auf die Probe

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.