Gastbeitrag „LoveBug“ war ein simples Stück Malware. Der Programmierer wollte mit seinem Werk ursprünglich Passwörter einiger lokaler Internetanbieter sammeln. Sein Lovebug verbreitete sich allerdings rasant um die ganze Welt und hat am Ende mehr als 45 Millionen Geräte infiziert. Es war die erste Malware, die Unternehmen wie Privatuser in erheblichem Maße schädigte und offline stellte sowie die Schlagzeilen bestimmte.

Mark Nutt, der Autor dieses Beitrags, ist VP EMEA bei Veritas, einem Marktführer für Datenschutz und Verfügbarkeit, der mehr Backups und Wiederherstellungen durchgeführt hat als jedes andere Unternehmen. Mit mehr als 30 Jahren Branchenerfahrung treibt Nutt das Geschäft von Veritas in mehr als 100 Ländern voran, legt Geschäftsstrategien fest, führt das Team und treibt den Erfolg voran (Bild: Veritas).

Mark Nutt, der Autor dieses Beitrags, ist VP EMEA bei Veritas, einem Marktführer für Datenschutz und Verfügbarkeit, der mehr Backups und Wiederherstellungen durchgeführt hat als jedes andere Unternehmen. Mit mehr als 30 Jahren Branchenerfahrung treibt Nutt das Geschäft von Veritas in mehr als 100 Ländern voran, legt Geschäftsstrategien fest, führt das Team und treibt den Erfolg voran (Bild: Veritas).

Es war die erste Malware mit solch einer Wirkung, ihr sollten aber noch viele weitere folgen. LoveBug war der Wendepunkt und das feindliche Programm ebnete den Weg für die Entstehung der globalen Ransomware-Industrie, gegen die die Anwender und Unternehmen heute täglich kämpfen.

Das Vermächtnis von LoveBug

Elf Jahre bevor überhaupt jemand von LoveBug hörte, erlebte die IT-Branche den ersten wirklichen Fall von Ransomware, den so genannten „AIDS-Trojaner“. Dieser Schädling wurde über infizierte Disketten verbreitet, mit der HIV-Forscher die jüngsten Forschungsergebnisse untereinander austauschten. Das Schadprogramm hat Dateinamen verschlüsselt und die Opfer erpresst, einen Scheck an ein Postfach in Panama zu senden, um ihre Daten freizubekommen.

Die Wirkung des AIDS-Trojaner war jedoch begrenzt, da das Schadprogramm nur über Datenträger verteilt wurde. Der Hacker, Dr. Joseph Popp, wurde schnell festgenommen und sein Virus hat ihn nicht reich gemacht, sondern ins Gefängnis gebracht. Er hat kein Beispiel gesetzt, dem viele Menschen folgen wollten. Allerdings hat er als erster die Idee der digitalen Erpressung umgesetzt und so den Impuls für die Anti-Ransomware-Bewegung ausgelöst. Da der AIDS-Trojaner eine synchrone Verschlüsselung nutzte, konnten die Aktivisten dieser Bewegung den Opfern bei der Wiederherstellung ihrer Dateien helfen, ohne dass diese dafür zahlen mussten. Damit begann das weltweite Katz- und Mausspiel, bei dem die Datenschutzbranche stets versucht, den Hackern einen Schritt voraus zu sein.

LoveBug dagegen hat das mögliche Potenzial gezeigt. Statt sich manuell und langsam zu streuen, hat es 45 Millionen Geräte gekapert – das sind 45 Millionen potenzielle Opfer, die bereit sind, ihre Systeme freizukaufen.

Inspiriert von LoveBug und dem AIDS Trojaner, wurden schnell neue Schadcodes entwickelt. Der so genannte PGPCoder und der Archievus sind zwischen 2004 und 2006 aufgetreten. Sie haben Firmensysteme weltweit befallen und E-Commerce-Dienste eingesetzt, um darüber Zahlungen zwischen 100 und 200 Dollar pro Fall abzuwickeln.

Auch hier arbeitete die IT-Security-Industrie eng und schnell zusammen und hat den Verschlüsselungscode geknackt. Der asymmetrische RSA-Algorithmus von Archievus hat vor allem den Ordner „My Documents“ auf Windows-Systemen ins Visier genommen. Auch diesmal wurde den Opfern schnell geholfen, ihre verschlüsselten Daten zu dekodieren, damit sie kein Lösegeld zahlen mussten.

Neue Angriffstrategien wie CryptoLocker und WannaCry

Das Katz-und-Maus-Spiel lief ungebrochen weiter und hat im Jahr 2013 eine neue Dimension erreicht. Die Malware-Varianten CryptoLocker, CryptoDefense und CryptoLocker2.0 haben völlig neue Angriffsstrategien genutzt, um die Schutzfunktionen und deren Abwehrmechanismen zu überlisten. Diese Ransomware nutzte E-Mail-Anhänge und kompromittierende Webseiten, um sich zu verbreiten. Infizierte Systeme haben sich an Botnets angemeldet, die der Cyberkriminelle über Comand und Control Server steuerte. Diese Kommunikation war über das Tor-Netzwerk anonymisiert und nutzte starke AES-256-Kryoptographie, um die Befehle abzuschirmen. Dank Bitcoin, im Jahr 2009 ins Leben gerufen, konnten die Hintermänner die Bezahlung nun völlig anonymisiert abwickeln. All diese Techniken erschwerten es der IT-Industrie und den Ermittlungsbehörden, die Akteure hinter dem Zeus Botnetz zu identifizieren. Es dauerte bis 2014, bis dieses große Botnetz enttarnt und größtenteils abgeschaltet wurde.

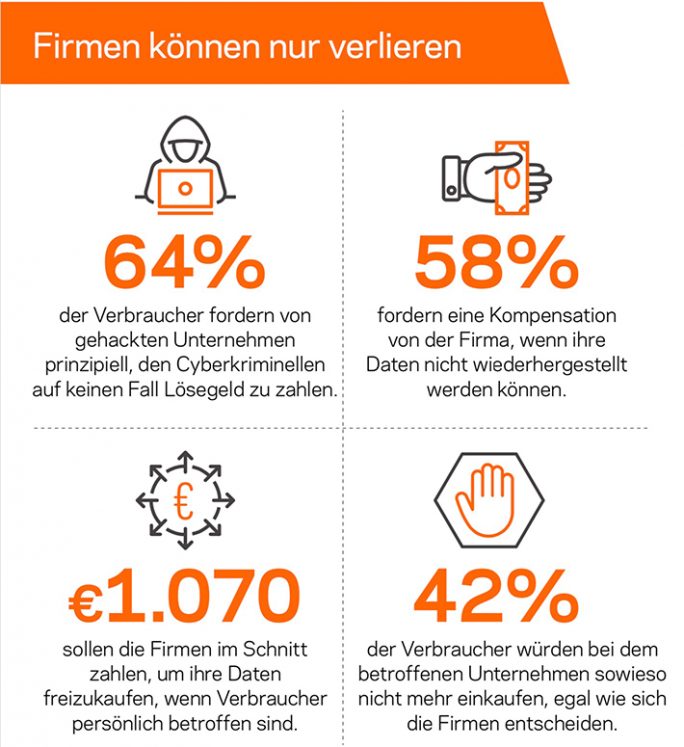

Veritas Technologies hat deutsche Verbraucher zum Thema Ransomware befragt. Demnach sind 64 Prozent der 2.000 Konsumenten überzeugt, dass Firmen Hackern die Stirn bieten und sich weigern sollten, für verschlüsselte Daten Lösegeld zu zahlen (Grafik: Veritas).

Veritas Technologies hat deutsche Verbraucher zum Thema Ransomware befragt. Demnach sind 64 Prozent der 2.000 Konsumenten überzeugt, dass Firmen Hackern die Stirn bieten und sich weigern sollten, für verschlüsselte Daten Lösegeld zu zahlen (Grafik: Veritas).

2017 haben die Kriminellen mit WannaCry die nächste Ransomware in der digitalen Welt ausgesetzt. Dieser Schädling ist bislang die sich am schnellsten und effektivsten verbreitete Ransomware in der Geschichte. In nur vier Tagen hat WannaCry 230.000 Geräte in mehr als 150 Ländern infiziert, Lösegeld in 20 verschiedenen Sprachen eingefordert und die Zahlungen über Kryptowährungen abgewickelt. Der Grund für den Erfolg des Schädlings: Er hat mehrere Infektions-Mechanismen kombiniert, unter anderem eine Schwäche im gängigen SMB Protokoll.

Wichtige Lektionen bei Ransomware: Schützen, Erkennen, Reagieren und Wiederherstellen

Die Hacker programmieren ihre Ransomware immer ausgefeilter, damit sich ihr Code schneller verbreitet. Ihre Ziele haben sich außerdem gewandelt. Statt Privatpersonen ins Visier zu nehmen, sind ihre Angriffe auf Unternehmen gerichtet. Denn diese Opfer sind bereit, große Summen zu zahlen, um ihre Firmendaten freizukaufen. Laut Coveware liegt das durchschnittliche Lösegeld aktuell bei 110.000 US-Dollar pro Fall. Travelex soll Hackern 2,3 Millionen Dollar gezahlt haben, um sich von einem Angriff im Januar freizukaufen. Die tatsächlichen Kosten des Lösegeldes machen dabei nur einen kleinen Teil der Folgen eines Angriffs aus. Es wird berichtet, dass die Firma Norsk Hydro im Jahr 2019 75 Millionen US-Dollar investiert hat, um die Schäden eines gelungenen Ransomware-Angriffs zu beseitigen. Die Kosten werden durch die Ausfallzeit der IT und den Umsatz- und Produktionsverlust in der Zeit des erzwungenen Stillstands verursacht.

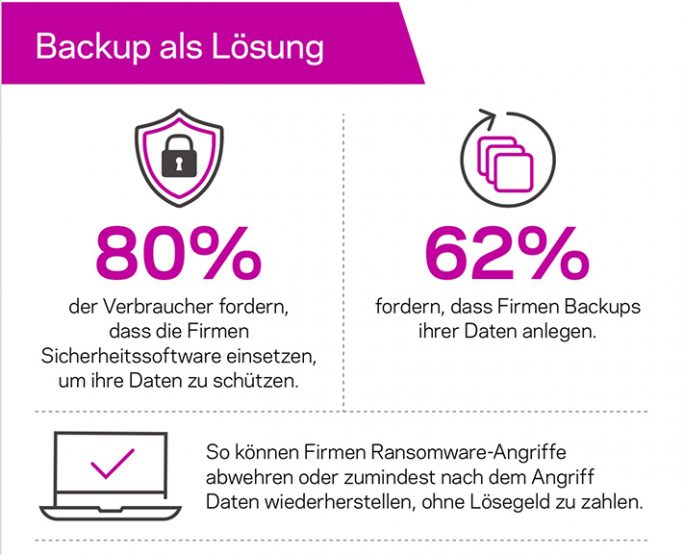

Nach einer Umfrage von Veritas unter 2000 deutschen Konsumenten, sollten Unternehmen Daten mit Sicherheitssoftware (80 Prozent) und Sicherungskopien ihrer Daten (62 Prozent) besser schützen. Wenn Firmen diese Technologien einsetzen, sind sie nach Einschätzung der Umfrageteilnehmer besser in der Lage, die Folgen erfolgreicher Ransomware-Angriffe zu beheben. Denn entweder sie verhindern den Angriff oder werden immun gegen die Erpressungsversuche, weil sie ihre Daten zuverlässig wiederherstellen können (Grafik: Veritas).

Nach einer Umfrage von Veritas unter 2000 deutschen Konsumenten, sollten Unternehmen Daten mit Sicherheitssoftware (80 Prozent) und Sicherungskopien ihrer Daten (62 Prozent) besser schützen. Wenn Firmen diese Technologien einsetzen, sind sie nach Einschätzung der Umfrageteilnehmer besser in der Lage, die Folgen erfolgreicher Ransomware-Angriffe zu beheben. Denn entweder sie verhindern den Angriff oder werden immun gegen die Erpressungsversuche, weil sie ihre Daten zuverlässig wiederherstellen können (Grafik: Veritas).

Gleichzeitig können Firmen ihre Daten nun viel intelligenter und umfassender schützen. Vier Best Practices haben sich dabei etabliert und sollten Teil der Anti-Ransomware-Strategie eines Unternehmens sein: Schützen, Erkennen, Reagieren und Wiederherstellen.

- Schützen: Es ist wichtig, die Endbenutzer zu schulen und die Systeme mit mehrstufigen Anti-Malware-Programmen zu sichern. Ebenso wichtig ist es, eine Sicherungskopie der Geschäftsdaten als vollständiges Backup außerhalb des Unternehmens auf so genannte „immutable“ Speicher zu kopieren, auf denen die Daten selbst unveränderlich abgelegt sind.

- Erkennen: Je schneller ein Unternehmen einen Ransomware-Angriff erkennt, desto schneller kann es darauf reagieren. Daher sollten alle Funktionen der Tools für Anti-Malware, Intrusion- und Anomalie-Detection permanent aktualisiert werden.

- Reagieren: Sobald Firmen erkennen, dass Sie attackiert werden, müssen sie Systeme rasch herunterfahren können, um weitere Infektionen zu verhindern. Es ist absolut erforderlich, schnell festzustellen, wann die erste Infektion auf jedem betroffenen System aufgetreten ist.

- Wiederherstellen: Unternehmen müssen in der Lage sein, eine große Anzahl von Servern schnell wiederherzustellen und auf einen sicheren, sauberen Datenstand zurückzusetzen.

Ausblick in die Zukunft – Ransomeware lässt sich überlisten

Der AIDS-Trojaner nahm gezielt den Gesundheitssektor ins Visier, und Ransomware wird sich weiterhin auf Branchen konzentrieren, die in ihrem täglichen Geschäft stark von unternehmenskritischen Informationen abhängig sind. Um einen Schritt voraus zu sein, müssen diese Organisationen einen besseren Überblick über all ihre Daten gewinnen und wichtige Aufgaben wie das Backup ihrer Daten weiter automatisieren.

Denn die Firmen werden künftig auf diverse Angriffe reagieren müssen, deren Konzept und Struktur völlig neuen Ideen folgen. Die Angreifer selbst agieren flexibler und extrahieren in Einzelfällen lieber die Daten der Opfer und machen Teile davon publik, falls dieser Weg den Kriminellen gerade erfolgversprechender erscheint, die Opfer zu erpressen. Um in solchen Situationen als Unternehmen angemessen reagieren zu können, ist es essenziell, Backup-Kopien aller Dokumente und ein klares Verständnis zum Inhalt und Wert der Informationen zu besitzen, die kompromittiert wurden.

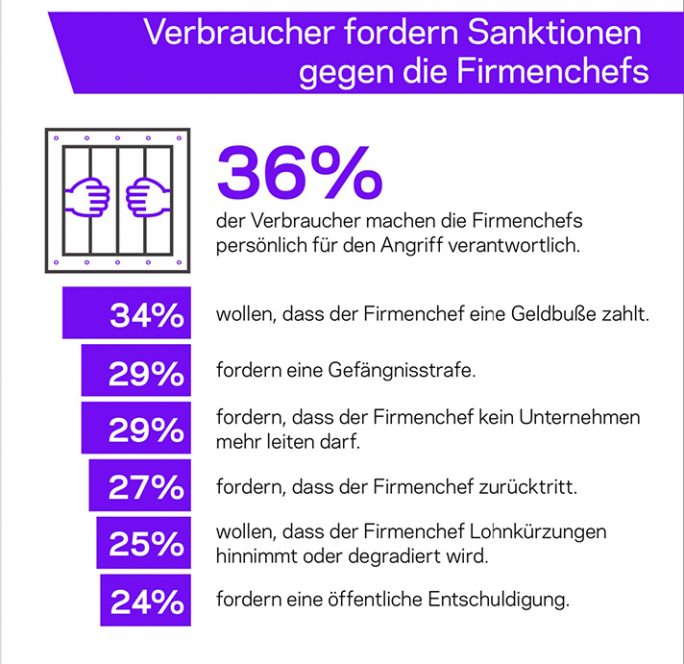

Veritas-Umfrage: Mehr als ein Drittel der Befragten (36 Prozent) würden den Unternehmensleiter gern persönlich für die Angriffe verantwortlich machen (Grafik: Veritas)

Veritas-Umfrage: Mehr als ein Drittel der Befragten (36 Prozent) würden den Unternehmensleiter gern persönlich für die Angriffe verantwortlich machen (Grafik: Veritas)

Die Cyberkriminellen nutzen verstärkt Social Engineering und Phishing für ihre Ransomware-Angriffe. LoveBug beispielsweise vertraute zum guten Teil auf Social Engineering. Wären die Empfänger weniger geneigt gewesen, eine E-Mail mit dem Betreff „Ich liebe dich“ zu öffnen, wäre die Verbreitung der Malware weitaus geringer ausgefallen. Rein technische Abwehrmechanismen genügen also nicht, denn Hacker können die letzten Verteidigungslinien überschreiten, wenn sie den menschlichen Faktor ausnutzen.

Das unendliche Katz- und Mausspiel zwischen Hackern, Sicherheitsindustrie und Unternehmen wird auf beiden Seiten Innovationen vorantreiben. Aber was auch immer kommen mag, im Laufe der Geschichte der Ransomware war es nie wichtiger als heute, Sicherungskopien zu haben, aus denen sich verlässlich und schnell Daten wiederherstellen lassen.

So schützen Sie Ihre Unternehmensdaten vor Ransomware

Angriffe durch Cyberkriminelle schaden nicht nur dem Image des attackierten Unternehmens, sondern stellen in vielen Fällen auch eine finanzielle Belastung dar. Inzwischen erreicht die jährliche Schadenssumme mehrere Milliarden Euro. Erfahren Sie in diesem Webinar, wie Sie Ihr Unternehmen gegenüber Ransomware-Angriffen immunisieren.

Neueste Kommentare

Noch keine Kommentare zu 20 Jahre Ransomware-Angriffe: LoveBug hat Malware für immer verändert

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.