Daher verwundert es kaum, dass Cisco in seinem Jahresbericht Cybersicherheit 2017 feststellte, dass 44 Prozent aller Cyber-Alarme nicht bearbeitet werden. Die Firmen müssen auswählen, allerdings meist ohne geeignete Werkzeuge, um sicher die wirklich relevanten Warnungen herauszupicken und zu bearbeiten.

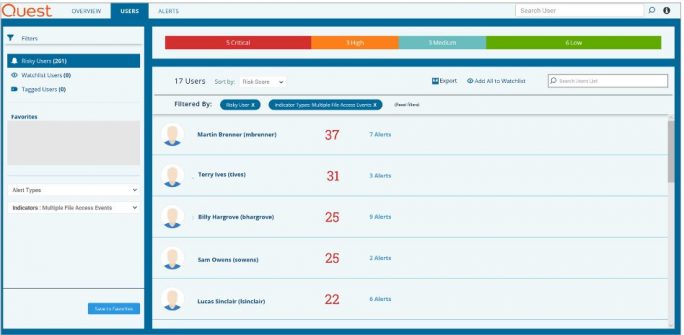

Mit Change Auditor Threat Detection schrumpft ein unübersehbarer Berg von Rohereignissen zu einer kleinen Gruppe von Risikonutzern (Bild: Quest).

Mit Change Auditor Threat Detection schrumpft ein unübersehbarer Berg von Rohereignissen zu einer kleinen Gruppe von Risikonutzern (Bild: Quest).

Auch deshalb dauert es wohl nach der Studie „Cost of Data Breach“ des Ponemon Institute aus dem Jahr 2017 durchschnittlich 191 Tage und damit mehr als ein halbes Jahr, bis ein Angriff auf ein Unternehmen bemerkt wird. In der Zwischenzeit können sich die Übeltäter ungeniert an den Daten-Assets ihrer Opfer bedienen, sie transferieren, manipulieren oder sonst wie unbefugt verwenden. Nach der Entdeckung eines Sicherheitsproblems, so Ponemon, dauert es dann im Durchschnitt weitere 66 Tage, bis die Schutzlücke wirksam geschlossen und der Angriff abgewehrt wurde. Das sind insgesamt 257 Tage.

Kein Wunder ist es unter diesen Umständen, dass Datenzwischenfälle teuer werden. Laut Ponemon liegen die durchschnittlichen Gesamtkosten einer Datensicherheitsverletzung bei 3,62 Millionen Dollar. Rechnet man dies auf die durchschnittliche Zeit um, die verstreicht, bis eine solche Verletzung entdeckt und behoben ist, macht das für jeden einzelnen Tag vom ersten Tag des Angriffs an 14.000 Dollar, die ohne jeden Nutzen verloren gehen. Dazu kommen die Rufschäden, sobald ein Zwischenfall bekannt wird.

Insider-Threats zeigen die Grenzen von Perimeter- und regelbasierter Sicherheit

Besonders erschwert wird die Situation dadurch, dass laut IBMs Cyber Security Intelligence Index 60 Prozent der Bedrohungen nicht von außen kommen, sondern von Unternehmens-Insidern ausgehen – oft genug haben sie sogar die nötigen Rechte, denn, so stellt die Harvard Business Review in der Untersuchung „What`s Your Data Strategy“ fest: 70 Prozent der Unternehmensmitarbeiter haben mehr Rechte als sie zur Ausübung ihrer Funktion brauchen würden. Solchen Insider-Angriffen gegenüber sind Perimeter-Sicherheitstools schlicht hilflos, da sich die Angreifer ja bereits in den Unternehmensgrenzen befinden.

Auch regelbasierte Systeme stoßen unter diesen Bedingungen an Grenzen. Denn sie erkennen zwar, wenn ein Verhalten regelwidrig und auffällig ist – etwa, wenn jemand innerhalb weniger Minuten ein Dutzend Mal falsche Credentials eingibt – aber sie können nicht unterscheiden, ob dieser Mitarbeiter vielleicht schlicht unausgeschlafen oder frisch aus einem langen Urlaub zurückgekehrt ist und daher die Credentials einfach vergessen hat, oder ob er oder sie böswillige Absichten verfolgt.

Deshalb bleiben auch bei regelbasierten Tools immer noch viel zu viele Alarme übrig, auf die reagiert werden müsste, und es ist nach wie vor nicht klar, welche davon relevant sind. Außerdem setzt eine Regel voraus, dass man zuvor definiert, was ein abnormales Verhalten ist. Neue und besonders raffinierte Angriffsformen werden daher durch regelbasierte Sicherheitstools gerade nicht erkannt, denn Regeln lassen sich nur für das aufstellen, was man schon kennt.

Merkmalsbezogene Bedrohungserkennung überschreitet diese Grenzen. Sie ordnet Verhalten nicht einer festen Regel, sondern einem individuellen Kontext zu, insbesondere dem üblichen Verhalten des jeweiligen Nutzers oder dem normalen Nutzungsmuster einer Ressource. Ein Werkzeug, das dieses neue Verfahren einsetzt, ist Change Auditor Threat Detection von Quest. Die Lösung verwendet dafür moderne IT-Methoden wie Automatisierung, maschinelles Lernen und Big-Data-Analyse.

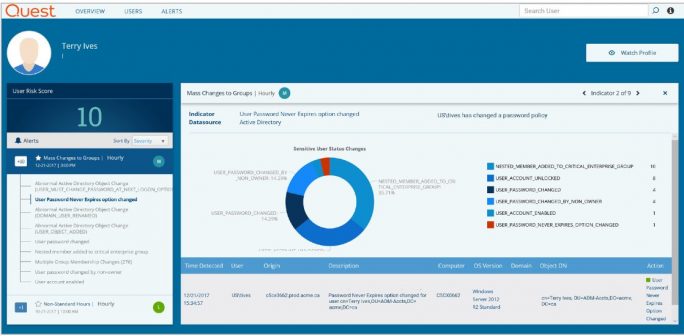

Change Auditor Threat Detection setzt auffälliges Verhalten in den Kontext gewonnener Verhaltensmodelle und zusätzlicher Informationen, um irrelevante Meldungen auszufiltern (Bild: Quest).

Change Auditor Threat Detection setzt auffälliges Verhalten in den Kontext gewonnener Verhaltensmodelle und zusätzlicher Informationen, um irrelevante Meldungen auszufiltern (Bild: Quest).

Als Lernmaterial dienen bislang unbearbeitete Audit-Ereignisse, von denen es in vielen Unternehmen Hunderttausende gibt. Aus ihrer Auswertung und Analyse entsteht ein Modell von Benutzern, Geräten, Anwendungen und anderen Elementen der IT-Umgebung. An diesem Modell werden spätere Ereignisse und Ereignisketten abgeglichen. Das Profil eines Mitarbeiters könnte beispielsweise übliche Anmeldezeitpunkte und -orte, die genutzten Applikationen und so weiter enthalten.

Passt ein Ereignis nach einer User and Entity Behavioral Analysis (UEBA) bei Betrachtung des Gesamtkontextes nicht zum Profil, gilt es als potentiell böswillig. Mehrere Verhaltensweisen oder Ereignisse, die an sich harmlos oder böswillig sein könnten, können mit anderen Faktoren korreliert und gegebenenfalls zu einem böswilligen Aktivitätsmuster verdichtet werden, das der Aufmerksamkeit bei lediglich regelbasierter Detektion wahrscheinlich entgangen wäre. Erst wenn die UEBA Handlungsbedarf nahelegt, wird eine Warnung generiert, statt bei jedem mehr oder weniger zufälligen Ereignis die Security-Spezialisten in Alarmbereitschaft zu versetzen.

Komplexe Verhaltensmuster erkennen

Eine Reihe von Verhaltensmustern legen den Verdacht unrechtmäßiger Aktivitäten nahe. Dazu gehören ungewöhnliche Aktivitäten im Active Directory, beispielsweise ein plötzlicher Anstieg von Änderungen bei einem bestimmten Benutzer. Auf Brute-Force-Angriffe weist es hin, wenn neben mehrfachen vergeblichen Versuchen, sich in einen Accout einzuloggen, andere verdächtige Aktivitäten registriert werden. Der Versuch, unbefugt auf Daten zuzugreifen, wird durch Indikatoren wie viele Zugriffsversuche in kurzer Zeit, viel fehlgeschlagene Dateizugriffe oder Zugriffsversuche auf selten beanspruchte Daten nahegelegt. Datenzerstörung oder -exfiltration, also unbefugte Übertragung an einen anderen Ort, werden durch viele Datenverschiebungen oder -zugriffe sowie übermäßig viele Löschungen oder Löschversuche angezeigt.

Ein weiteres gefährliches Verhalten ist der Versuch, die Rechte eines Benutzers unbefugt auszuweiten. Immerhin 55 Prozent aller Datensicherheitsverletzung basieren laut einer Studie des Ponemon Institute aus dem Jahr 2016 („The 2016 Study on the Insecurity of Privileged User“) auf dem Missbrauch von Rechten. Ein Symptom dafür kann beispielsweise sein, dass ein neuer Nutzer einer kritischen, privilegierten Gruppe hinzugefügt wird oder wenn einem Benutzer plötzlich erweiterte Rechte erhält. Bei derselben Studie gaben 46 Prozent der Befragten an, dass böswillige interne Benutzer mit Zugriffsrechten versuchen, an die Zugriffsrechte privilegierter Anwender zu gelangen. Ungewöhnlich viele Zugriffs- oder Änderungsversuche können darauf hinweisen, dass ein Programm oder ein Skript versucht, die Anmeldeinformationen eines Benutzers zu übernehmen. Zugriffe von ungewöhnlichen Orten oder Endgeräten aus können ebenfalls ein Signal für unlautere Aktivitäten sein.

Neben böswilligen Benutzern ist auch Malware ein Problem, vor allem wegen ihres massenweisen Auftretens. Laut der Studie „The Cost of Malware Containment“ von Ponemon erreichen Organisationen in nur einer Woche bis zu 17.000 Malware-Warnungen. Nur vier Prozent aller Malware-Warnungen werden überhaupt untersucht, und wenn das geschieht, sind laut Ponemon zwei Drittel der dafür verwendeten Zeit verschwendet, weil die zugrunde liegenden Informationen fehlerhaft waren. Doch kombiniert man aussagekräftige Indikatoren, lassen sich Situationen, in denen mit großer Wahrscheinlichkeit eine Malware-Attacke vorliegt, mit größerer Sicherheit identifizieren. Dazu gehören übermäßig viele Versuche, sich vom selben Konto oder derselben IP-Adresse bei verschiedenen Benutzerkonten, Servern, Domänencontrollern oder anderen Entitäten anzumelden sowie zu viele Dateiumbenennungen unterschiedlicher Ordner oder Files von einem Benutzerkonto aus.

Schließlich kommt es bei lange unentdeckten Angriffen vor, dass sich der Angreifer von dem erfolgreich überwundenen Einfallstor schrittweise immer mehr Ressourcen erobert. Für eine solche Situation sprechen Indikatoren wie mehrfache Anmelde- und Zugriffsversuche auf mehrere Server, insbesondere solche, auf die der betreffende Benutzer bisher nie zugegriffen hat. Sowie Anmeldungen auf demselben Computer oder unter derselben IP-Adresse unter mehreren Benutzerkoten.

Ergeben Abweichungen vom Modell und die Korrelation unterschiedlicher Daten, dass es sich wahrscheinlich um eine maliziöse Aktivität handelt, verdichtet Change Auditor Threat Detection sämtliche zusammengehörigen Informationen zu einer einzigen sogenannten SMART-Warnung. So schrumpf die Zahl relevanter Warnmeldungen zusammen und gleichzeitig steigt deren Relevanz. Dabei werden die Warnungen zusätzlich nach ihrem Risikograd priorisiert. Schließlich schälen sich einige wenige Risikobenutzer heraus, denen das volle Augenmerk der Sicherheitsspezialisten gelten sollte. Sie können also nun ihre Energien auf diejenigen Vorgänge konzentrieren, die wirklich relevant sind, und dies dauerhaft.

Am Ende entsteht eine Liste der verdächtigsten Benutzer, deren Verhalten dann tiefergehend analysiert werden kann (Bild: Quest).

Am Ende entsteht eine Liste der verdächtigsten Benutzer, deren Verhalten dann tiefergehend analysiert werden kann (Bild: Quest).

Denn Change Auditor Threat Detection veraltet nicht, wenn sich Geschäftsprozesse oder individuelle Verhaltensweisen ändern. Nötig ist dafür nur, das System immer wieder an den neu hinzugekommenen Daten dazulernen zu lassen, was zu Anpassungen an den Modellen führt. Dann bleibt das Werkzeug up to date.

Mit dieser Methode gelang es in einem Unternehmen, aus einer Flut von 46 Millionen Rohereignissen 443 Bedrohungsindikatoren herauszufiltern, die wiederum zu lediglich 65 SMART-Warnungen zusammengeführt wurden. Am Ende musste das Sicherheitspersonal sich lediglich mit 42 Risikobenutzern genauer befassen – verglichen mit der Flut an Rohmaterial eine überschaubare Aufgabe.

Fazit

Weil konventionelle und traditionelle Ansätze in der IT-Sicherheit unter den aktuellen Umständen nicht weiterführen, gilt es, neue Wege zu gehen. Denn der Flut der Angriffe und den vielen Angriffen durch Insider haben Perimeter- und regelbasierte Tools wenig entgegenzusetzen.

Merkmalsbezogene Bedrohungserkennung, wie sie Change Auditor Threat Detection einsetzt, nutzt Technologien wie Automatisierung, maschinelles Lernen zum Aufbau von Verhaltensmodellen oder Big Data Analytics für die kontextsensitive Datenkorrelation. Diese Methode filtert aus einer Flut größtenteils irrelevanter Warnungen wenige zusammenfassende Meldungen heraus und ordnet sie Risikonutzern zu. Deren Aktivitäten können Sicherheitsspezialisten dann gezielt entgegentreten, um die Sicherheit des Unternehmens zu erhalten oder sie schleunigst wiederherzustellen.

Neueste Kommentare

Noch keine Kommentare zu Interne Bedrohungen rechtzeitig erkennen und ausschalten

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.