In Teil 1 dieser Artikelserie wurde beschrieben, was dateilose Angriffe charakterisiert und wie sie es schaffen, dass Sicherheitssoftware sie häufig übersieht. In diesem Teil geht es darum, wie man sie erfolgreich abwehrt und die Folgen von Angriffen minimiert.

Grundsätzlich braucht man für die Abwehr dateiloser Angriffe Tools, welche die beim Angriff verwendeten Techniken erkennen und die PowerShell, sowie andere Skript-Module überwachen. Eine wirksame Abwehr dateiloser Angriffe benötigt auch Zugriff auf aggregierte Bedrohungsdaten und einen Überblick über die Benutzeraktivitäten. Außerdem müssen Schutzlösungen alle Prozesse auf den Zielsystemen sofort stoppen, Prozesse, die für Angriffe verwendet werden, korrigieren und befallene Geräte isolieren können.

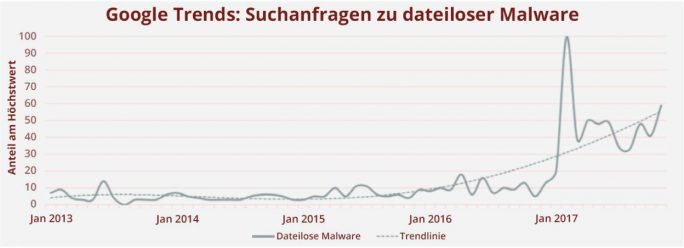

Dateilose Angriffe: Dieses Chart aus Google Analytics belegt das steigende Interesse an Informationen über dateilose Angriffe, das mit mehr derartigen Angriffen korreliert (Bild: McAfee).

Dateilose Angriffe: Dieses Chart aus Google Analytics belegt das steigende Interesse an Informationen über dateilose Angriffe, das mit mehr derartigen Angriffen korreliert (Bild: McAfee).

Einen gewissen Schutz bietet Microsoft Antimalware Scan Interface (AMSI). Denn dieses Tool analysiert das Skriptverhalten, was das Erkennen von Tarnkappenangriffen erleichtert. Zukünftig werden wohl mehr Drittanbieter AMSI und Maschinenlernen in ihre Sicherheitssoftware integrieren.

Die Folgen dateiloser Angriffe können unter Umständen Sicherheitstools mit Funktionen abmildern, die typisches Angriffsverhalten blockieren, schutzwürdige Prozesse umhüllen und Befehlszeilen schützen. Tools, die Angriffsverhalten blockieren, erfassen die Attributdaten eines Prozesses, dann die Prozesse und Ziele des Akteurs und entscheiden anhand dieser Ereigniskette, ob das Verhalten als böswillig blockiert werden muss.

Integrierte Plattformen mit offener Architektur bieten den besten Schutz

Allerdings gilt heute, dass die meisten üblichen Sicherheitstechnologien in den oben genannten Bereichen zu wenig können. Gezielte Einzellösungen schaffen es ohnehin nicht, ein Gesamtbild der Angriffslage erstellen und lassen daher Löcher im Schutzschild des Unternehmens. Da dateilose Angriffe häufig in große Malware-Kampagnen eingebettet sind, die mehrere Angriffswellen umfassen können, hilft letztlich nur ein integriertes, ganzheitlich ausgerichtetes Sicherheitskonzept. Es muss den gesamten Bedrohungslebenszyklus vor, während und nach dem Angriff berücksichtigen – von Schützen über Erkennen bis zum Beheben der Angriffsfolgen.

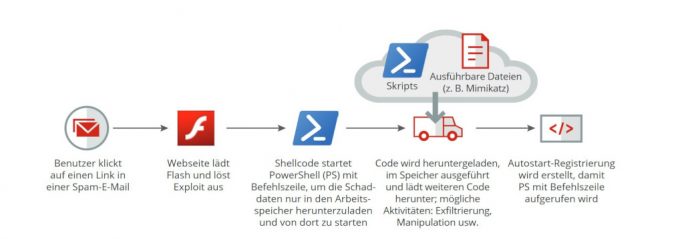

Eine Angriffskette, wie sie für dateilose Angriffe üblich ist – vertrauenswürdige Systemsoftware wird manipuliert und bringt das System, verborgen wie durch eine Tarnkappe, unter die Kontrolle der Angreifer (Bild: McAfee).

Eine Angriffskette, wie sie für dateilose Angriffe üblich ist – vertrauenswürdige Systemsoftware wird manipuliert und bringt das System, verborgen wie durch eine Tarnkappe, unter die Kontrolle der Angreifer (Bild: McAfee).

Abwehrstrategien sollten grundsätzlich die Angriffsfläche verringern, böswilliges Verhalten sichtbar machen und auf Angriffe schnell, umfassend und flexibel reagieren. Die entsprechenden technischen Voraussetzungen schaffen am ehesten zukunftsorientierte, auf Sicherheitslösungen fokussierte Anbieter. Denn die Anbieter von Betriebssystemen sind auf ein anderes Thema, nämlich die Weiterentwicklung ihres Betriebssystems, fokussiert. Sie können daher kaum Prüfungen durchführen, die zuverlässig genug sind, um auch Tarnkappenangriffe wie die dateilosen zu entdecken. Dies gilt erst recht, da sich die Angriffsmethoden und -werkzeuge ständig verändern und sich die Prüfungen daran anpassen müssen.

Eine robuste Endgeräte-Sicherheitsarchitektur hilft

Sinnvoll ist eine robuste Endgeräte-Sicherheitsarchitektur, die eingebunden ist in eine umfassende Sicherheitsplattform. Sie sollte Endgeräte schützen mit Funktionen wie Schwachstellenbewertung, Schutz gegen Exploits und des Speichers, Desktop-Firewall und URL-Filtern.

Reputationsmechanismen können verhindern, dass böswillige Prozesse in angegriffenen Anwendungen ausgeführt werden, sogar dann, wenn diese Anwendungen an sich als vertrauenswürdig gelten. Analysen, die mit Maschinenlernen arbeiten und Schaddaten vor und nach der Ausführung analysieren, können die spätere Ausführung ähnlicher Angriffe unterbinden. Durch Regeln für den Zugriff lässt sich verhindern, dass sich Einstiegs-Exploits ausbreiten. Verhaltensüberwachung erkennt, wenn sich vertrauenswürdige Anwendungen merkwürdig verhalten. Sie detektiert auch, wenn Schadkomponenten in Prozesse injiziert werden und sich Angriffe von System zu System ausbreiten.

Um ungewöhnliches Endgeräteverhalten proaktiv festzustellen, verwendet man Erkennungs- und Reaktions-Tools für Endgerätebedrohungen (EDR-Tools). Sie können Verhalten nicht nur untersuchen, sondern auch seinen Ursprung analysieren und das Verhalten abstellen. Das schützt die gesamte Infrastruktur. Reaktionen müssen allerdings in Echtzeit und auf allen Endgeräten erfolgen, zum Beispiel, indem angegriffene Endgeräte gesperrt und isoliert werden. Erst dann lassen sich Dateien, Netzwerk und Prozesse sicher korrigieren.

Werden solche EDR-Lösungen mit Sicherheitskontrollzentren (SOCs), Lösungen für das Sicherheits- und Ereignismanagement (SIEM), Verhaltensanalyse von Benutzern und Identitäten (User and Entity Behavior Analysis UEBA) und Maschinenlernen kombiniert, steigt die Wahrscheinlichkeit, dateilose Angriffe schneller zu erkennen und abzustellen.

Plattformen sollten durch eine offene Architektur die Einbindung von Drittanbieter-Software erlauben, um Einzelaspekte abzudecken. Empfehlenswert ist die zentrale Verwaltung der gesamten IT-Sicherheitsumgebung. Sie verbessert die Kontrollmöglichkeiten, schafft mit Hilfe individueller Dashboards Überblick auch in großen Infrastrukturen, und erstellt die nötigen Berichte.

So ausgerüstet, können Unternehmen dem niemals endenden Kampf zwischen Angreifern und IT-Sicherheitsspezialisten auch dann gelassen entgegensehen, wenn diese noch raffiniertere dateilose Angriffsformen entwickeln. Denn dass sie das tun werden, ist sehr wahrscheinlich (vgl. Teil 1).

Weitere Informationen zum Thema

- Teil 1: Dateilose Attacken nehmen zu

- Gold Dragon, Lazarus, Hidden Cobra: Alte Bekannte in neuer Gestalt

- Whitepaper: Dateilose Bedrohungen unter der Lupe

Report: State of Digital Transformation EMEA 2019

Zu den größten Hürden der digitalen Transformation zählen der mobile Zugriff auf Unternehmensdaten und Anwendungen, die Nutzung unsicherer Netzwerke und nicht verwalteter Geräte. Das geht aus dem Report „State of Digital Transformation EMEA 2019“ von Zscaler hervor. Jetzt den vollständigen Report herunterladen!