In letzter Zeit scheint Apple seinen Satus als uneinnehmbare Festung zu verlieren, den der Tech-Riese nicht zuletzt für sich selbst in Anspruch nimmt. Erst vor ein paar Tagen hat das Unternehmen einen Patch für iPhone, iPad und MacBook veröffentlicht, der einen Fehler behebt, welcher wiederum die Ausführung von Code über entsprechend präparierte Websites ermöglichte. Das bedeutet, dass die Browser des Unternehmens anfällig für Exploits sind, die von bösartigen Website-Inhalten – einschließlich Bildern und Anzeigen – gestartet werden.

Apple hat sich bislang nicht dazu geäußert, ob diese spezielle Sicherheitslücke von Cyberkriminellen entdeckt wurde. Allerdings veröffentlichte das Unternehmen Patches für drei separate Sicherheitslücken, die im Januar 2021 ausgenutzt wurden. Und erst vor ein paar Wochen sorgte Silver Sparrow für Furore.

Silver Sparrow ist eine neue Mac-Malware, die von unseren Anti-Malware-Engines auf fast 40.000 Endgeräten gefunden wurde. Silver Sparrow wurde zunächst als relativ gefährliche Bedrohung eingestuft. Sicherheitsforscher glauben inzwischen, dass es sich dabei um eine Form von Adware handelt. Silver Sparrow gehört zu einer interessanten Malware-Familie, weil er „ausgereifte“ Techniken beherrscht, darunter z. B. die Fähigkeit, sich selbst zu entfernen. Eine der fortschrittlicheren Funktionen ist, nativ auf dem M1-Chip zu laufen, den Apple im November einführte und der im Mittelpunkt des offensichtlichen Sicherheits-Paradigmenwechsels steht, der hinter den Mauern des Unternehmens stattfindet.

Von welchem Paradigmenwechsel ich spreche? Macs mit dem M1-Chip bieten jetzt das Maß an Sicherheit, das Verbraucher von ihren iOS-Geräten erwarten, d. h. Funktionen wie Kernel Integrity Protection, Fast Permission Restrictions – die helfen, webbasierte oder Laufzeitangriffe zu entschärfen – und Pointer Authentication Codes. Außerdem verfügt der Chip über verschiedene Datenschutzfunktionen und eine integrierte Secure Enclave. Einfach ausgedrückt: Apple hat die Sicherheit direkt in die Hardware seiner Macs eingebaut.

Aber die Anpassungen des Security-Ansatzes sind längst nicht auf den M1-Chip oder macOS beschränkt. Am 18. Februar veröffentlichte das Unternehmen seinen Platform Security Guide, der die Änderungen u.a. in iOS 14, iPadOS 14, macOS Big Sur, tvOS 14 beschreibt – und davon gibt es viele. Von einer optionalen Passwort-Manager-Funktion in Safari, die nach gespeicherten Passwörtern Ausschau hält, die für Cyberattacken verwendet wurden, bis hin zu mehr Sicherheit für Autoschlüssel auf Apple Watches und dem iPhone: Das Sanierungsprogramm scheint umfassend zu sein.

Im Vorwort des Guides wirbt der Hersteller: „Apple verschiebt weiterhin die Grenzen dessen, was in Sachen Sicherheit und Datenschutz möglich ist. Apple-Silizium bildet die Grundlage für […] Systemintegritätsfunktionen, die noch nie zuvor auf einem Mac zu finden waren. Diese Integritätsfunktionen helfen, gängige Angriffstechniken abzuwehren, die auf den Speicher abzielen, Anweisungen manipulieren und JavaScript im Web verwenden. Sie sorgen dafür, dass selbst wenn der Code eines Angreifers irgendwie ausgeführt wird, der Schaden, den er anrichten kann, drastisch reduziert wird.“

Betrachtet man die gesamten Sicherheitsverbesserungen, die in den letzten Monaten an Macs vorgenommen wurden – M1-Chip, Systemerweiterungen, ein neues Endpunkt-Sicherheits-Framework –, scheint Apple große Fortschritte zu machen. In der Tat sollte das Unternehmen für die Entwicklung vieler nützlicher Technologien gelobt werden, die Mac-Benutzer absichern. Allerdings sind nicht alle Änderungen zum Besseren.

Für Außenstehende sind die Sicherheitskomponenten M1-basierter Macs schwieriger zu analysieren und zu verifizieren. Sicherheitsforscher und die von ihnen entwickelten/verwendeten Tools werden möglicherweise durch die relative Undurchsichtigkeit der Umgebung ausgebremst. Im Wesentlichen hat Apple die Mac-Verteidigung hinter die Festungsmauern verlagert, was bedeutet, dass es für Benutzer, Unternehmen oder Analysten unglaublich schwierig ist, zu erkennen, ob ihre Geräte kompromittiert wurden.

In einem Artikel in der MIT Technology Review urteilt Patrick Howell O’Neill, dass Apples Sicherheit fast alle gewöhnlichen Bösewichte abhalte, aber wenn die fortschrittlicheren Hacker einbrechen, „schützen Apples außergewöhnliche Verteidigungsmaßnahmen am Ende die Angreifer selbst“. Cyberkriminelle, die über die nötigen Ressourcen verfügen, um einen Zero-Day-Exploit zu entwickeln oder dafür zu bezahlen, könnten die Apple-Sicherheitsmauer überwinden und sich aufgrund der abgeschotteten, geheimen Natur unbemerkt im System bewegen.

Mac-Systemerweiterungen und das in macOS Catalina eingeführte Endpunkt-Sicherheits-Framework sind ähnlich problematisch. Softwareentwickler von Drittanbietern müssen Systemerweiterungen bei Apple beantragen – und das Unternehmen verteilt diese beileibe nicht einfach wie Masken und Desinfektionsmittel. Sobald ein Entwickler die Genehmigung für eine Systemerweiterung von Apple erhält, ist seine Software durch das macOS-Framework geschützt. Ab diesem Punkt ist es ist fast unmöglich, die Erweiterung zu entfernen, es sei denn, man ist der Eigentümer der Software.

Das ist großartig für legitime Softwareprogramme Dritter, insbesondere zum Schutz vor Bedrohungen von außen, die versuchen, die Sicherheitssoftware während eines Angriffs zu deaktivieren. Aber nicht jede Firma, die sich für Systemerweiterungen bewirbt, ist legitim. Wir haben bereits einige Beispiele von Entwicklern gesehen, die eine lange Historie von potenziell unerwünschten Programmen (PUPs) aufweisen und sich dennoch für Erweiterungen von Apple qualifizierten. Aus diesem Grund lassen sich einige PUPs nicht mehr von Malwarebytes (oder der Software anderer Sicherheitsanbieter) entfernen. Zwar existieren Möglichkeiten, wie Benutzer diese Programme manuell entfernen können, diese sind allerdings keineswegs einfach oder intuitiv.

Vielleicht reagiert mancher mit „Das sind ja nur PUPs“. Aber PUPs und Adware sind ein bedeutendes Problem auf Mac-Computern. Während viele sie gerne bagatellisieren, öffnen PUPs tatsächlich die Tür für weitere Schwachstellen und vereinfachen einen Angriff mit bösartiger Software. Adware könnte zum Beispiel bösartige Werbung (Malvertising) hosten, die oft Exploits oder Weiterleitungen zu bösartigen Websites einschleust. Wäre die jüngst von Apple gepatchte Sicherheitslücke nicht bereits ausgenutzt worden, wäre sie eine perfekte Gelegenheit für Cyberkriminelle, die Schutzmauer zu durchdringen.

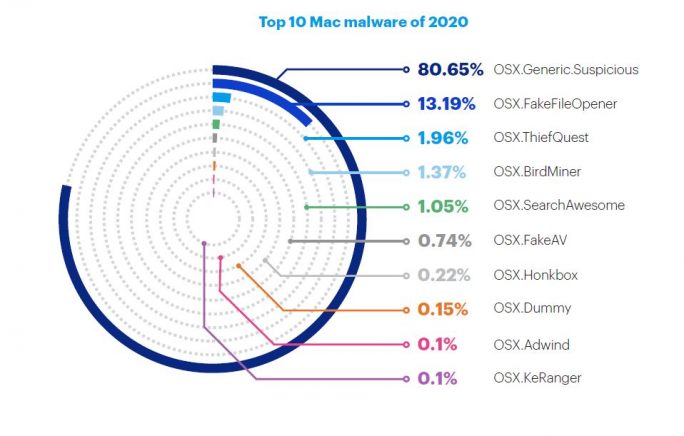

Top 10 MAC Malware (Bild: Malwarbytes)

Top 10 MAC Malware (Bild: Malwarbytes)

In unserem „State of Malware“ Report stellten wir fest, dass Malware auf Macs von Unternehmen im Jahr 2020 um 31 Prozent gestiegen ist. Es gibt vielleicht nicht so viele „tatsächliche“ Malware-Angriffe auf Macs wie auf Windows-Rechner, aber der Anteil an Macs in Unternehmensumgebungen nimmt zu, insbesondere seit Beginn der Pandemie.

Apple hat einen beeindruckenden Schutz für seine Macs entwickelt, aber dieser schützt bei weitem nicht vor allen Bedrohungen. Außerdem verwendet Apple nur statische Regeldefinitionen für seine Anti-Malware. Dies bedeutet, dass das System keine Malware stoppt, die es nicht bereits kennt. Ein Sicherheitsprogramm, das verhaltensbasierte Erkennungsmethoden (heuristische Analysen) verwendet, hat viel bessere Chancen, faule Äpfel abzufangen, die Apple noch nicht gesehen hat.

Mit der Zeit wächst die Gefahr eines großangelegten Angriffs auf Macs. Es gibt immer noch eine Vielzahl von Mac-Benutzern, die keine Sicherheitslösungen von Drittanbietern installieren. Im Grunde aber sind Macs nicht so schwer zu infizieren. Und indem Apple seine Systeme schließt, schränkt es die Möglichkeiten zusätzlicher Verteidigungssysteme von Drittanbietern ein, die verhindern könnten, dass dieser großangelegte Angriff zu größeren Schaden führt.

Die Tage, in denen Apple das Cybersecurity-Geschehen von der Seitenlinie betrachten konnte, sind sicher vorbei. Im Laufe der Zeit wird sich herausstellen, ob sich Apples festungsartige Verteidigung durchsetzt oder ob das Unternehmen letztendlich auf die Unterstützung Verbündeter angewiesen sein wird.

Kollaborationsplattform Slack: Effizient arbeiten – egal von wo

Vor COVID-19 war Remote-Work für viele Unternehmen fast undenkbar. Heute haben sie erkannt, dass es sehr gut funktionieren kann, wenn die Rahmenbedingungen stimmen. Erfahren Sie in diesem Webinar, wie Sie mit der Kollaborationslösung Slack auf die veränderten Arbeitsbedingungen optimal reagieren können.

Neueste Kommentare

3 Kommentare zu Die Festung Apple ist nicht mehr sicher genug

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Früher war Apple Nischenware und daher für Hacker uninteressant. Spätestens mit dem Iphone ist man aber in den Massenmarkt vorgedrungen und damit kommen die Hacks und Exploits einfach mit. Ganz normal

Ach Quatsch, zdnet ist Werbepartner von Malwarebytes, diese Art von Artikel gibt es bei zdnet regelmäßig. Sonderbarerweise ist Mac OS aber immer noch ncht untergegangen, obwohl jährllch von Malwarebytes phrophezeit. Das ist nichts anderes, als eine Marketingkampagne von Malwarebytes … Als ob Apple User mehrhetlich zdnet lesen würden … Wie es der Zufall so will, ist Malwarebytes auf dem Mac kostenpflchtig, da muss man schon fleißig de Werbetrommel rühren. Und das Massenmarktargument ist auch schon seit velen Jahren quatsch, kein anderes Betriebssystem spielt eine größere Rolle im Serverbereich als Linux und trotzdem gibts die ganzen Verschlüsselungstrojaner hauptsächlich für de Kombination AD + Outlook + Office – und warum? Weils so ein wundervoller Angriffsvektor ist aus Sicht der Hacker … ist ja ein großes Geschäftsmodell. Gäbe es für Linux Server auch, wenns da ähnlich gut gehen würde. Würde sich auch lohnen für de Hacker, damit könnte man ganze Wolkenschwärme vom Himmel holen. Komischerweise gibts die abertausenden Viren aber nach wie vor hauptsächlich für Windows … Nicht vielleicht doch auch ein Plattformproblem? Ansonsten: Sichere Computersysteme und Rapid Development schließen sich gegenseitig aus, natürlich gbts auf jeder Plattform genügend Angriffsvektoren, auch bei Linux, sie werden bei Linux aber i.d.R. auch sehr schnell gefixt und nicht erst am nächsten oder übernächsten „Patchday“. Apple lässt sich auch oft gern zu lange Zeit für Sicherheitspatches. Das ist wirklich ein Problem. Und das Rapid Development auch. Zuviel mit heißer Nadel gestrickt …

Untergegangen ist Mac OS vielleicht noch nicht, aber es pflegt seit eh und je ein nischendasein, das bis auf ein paar nerds niemanden interessiert. Uninteressant für Hacker. Beim iPhone sieht das schon anders aus.