So rasant sich auch Web-Ökonomie und mobile Apps entwickeln mögen, für die Authentifizierung gelten seit Jahrzehnten und meist immer noch Benutzername und Passwort als Authentifikatoren. Der Grund ist klar: mag das Verfahren auch noch so unsicher und für Web-Händler ebenso lästig sein wie für Web-Shopper; so ist es doch bis heute das einzige Authentifizierungs-System in der Internet-Ökonomie, das einen universellen Charakter hat.

Zwei- oder Drei-Faktor-Systeme gibt es zwar zuhauf und sie sind um vieles sicherer als der Oldie, aber sie sind leider auch voller proprietärer Elemente. Bankkunden in Deutschland können das nachvollziehen: mit TAN-Listen, iTAN, smsTAN, ChipTAN und dem guten alten HBCI-Standard gibt es jede Menge Token-basierte Systeme, von denen jedes aber seine jeweils eigene Authentifizierungs-Infrastruktur benötigt. Das führt zu einer verwirrenden Vielfalt von Authentifizierungskomponenten und entsprechenden Prozessen. Das ist nicht nur teuer, sondern erhöht auch die Gefahr von Schwachstellen.

Nutzung aller Tokens auf einer einheitlichen Basis

Philip Dunkelberger, CEO von Nok Nok Labs (Bild: Nok Nok Labs)

Philip Dunkelberger, CEO von Nok Nok Labs (Bild: Nok Nok Labs)

Eine standardisierte Infrastruktur für beliebige Token-basierte Authentifizierungslösungen – von Karten- und Smartphone-Tokens über RFID bis hin zu dem breiten Spektrum an Biometrie-Lösungen – ist angesichts der weltweiten Bedeutung der Internet-Wirtschaft mehr als überfällig. Die Mitglieder der FIDO Alliance (FIDO steht für Fast IDentity Online) wollen jetzt Bewegung in die Authentifizierungsszene bringen.

Die Initiative zählt derzeit rund 30 Mitglieder. In ihr haben sich unter anderem die Internet-Schwergewichte Paypal und Google, die Halbleiter-Hersteller Infineon und NXP, der Computer-Hersteller Lenovo, aber auch Start-Ups wie der kalifornische Authentifizierungsspezialist Nok Nok Labs zusammengefunden. Gemeinsames Ziel ist es, einen offenen Standard für eine einheitliche Authentifizierungs-Infrastruktur zu schaffen.

Nok Nok Labs ist nach Aussage seines CEO Philip Dunkelberger, der früher unter anderem den Kryptografie-Spezialisten PGP führte, bei der Entwicklung eines Authentifizierungsservers nach den FIDO-Vorgaben schon kurz vor dem Ziel. Sicherheit bei möglichst einfacher Nutzbarkeit, gute Skalierbarkeit, Unterstützung aller existierenden Basistechnologien auf einer einheitlichen Basis: diese Vorgaben bilden nach Dunkelberger die Eckpunkte der Server-Entwicklung von Nok Nok Labs.

„Im Authentifizierungsserver wird über eine Policy vorgegeben, welche Arten von Authentifizierung eine Website akzeptiert. Das Spektrum reicht hier von biometrischen Verfahren aller Art über RFID bis zu geräteeigenen Kryptografie-Chips wie dem Trusted Platform Module“, sagt Rolf Lindemann, Senior Director, Products & Technology bei Nok Nok Labs. „Bei den biometrischen Verfahren sind dabei nicht nur merkmalorientierte Verfahren wie Fingerabdruck, Sprecher- oder Gesichtserkennung möglich, sondern auch verhaltensbasierte Methoden wie die Tipp-Charakteristik eines Menschen oder die Erkennung anhand gleichbleibender Eigenschaften einer menschlichen Gestalt über einen längeren Zeitraum hinweg.“

Wie vielfältig die Wünsche von Web-Anbietern und Web-Shoppern weltweit sind, macht eine von Nok Nok Labs initiierte Studie des US-amerikanischen Ponemon-Instituts deutlich, für die Web-affine Personen aus den USA, aus Großbritannien und aus Deutschland nach ihren präferierten Authentifizierungs-Methoden befragt wurden. Während die Unzufriedenheit mit dem Benutzername-Passwort-System und der Wunsch nach einer mehrfach einsetzbaren, sicheren starken Authentifizierungsmethode sich weltweit praktisch unisono manifestierten, ergaben sich bei der Frage nach den bevorzugten Methoden von starker Authentifizierung regional doch einige Unterschiede: so ist für die befragten US-Amerikaner das Smartphone das bevorzugte Token, in Großbritannien ist der RFID-Chip vorn und Deutschland tendiert laut Ponemon zur Biometrie.

„Im Authentifizierungsserver wird über eine Policy vorgegeben, welche Arten von Authentifizierung eine Website akzeptiert“, erklärt Rolf Lindemann, Senior Director Products & Technology bei Nok Nok Labs.

„Im Authentifizierungsserver wird über eine Policy vorgegeben, welche Arten von Authentifizierung eine Website akzeptiert“, erklärt Rolf Lindemann, Senior Director Products & Technology bei Nok Nok Labs.

FIDO-kompatible Multi-Client-Software

Mit einem Authentifizierungsserver nach FIDO-Standard kann diese Vielfalt relativ einfach und kostengünstig bedient werden. Genutzt wird dabei die bewährte asymmetrische Kryptografie (öffentlicher Schlüssel frei zugänglich, privater Schlüssel im jeweiligen Token), aber so, dass für jede Website ein eigener Schlüssel verwendet wird.

Die Innovation ist die einheitliche Infrastruktur: wenn also beispielsweise – wie ja in den letzten Jahren geschehen – die deutschen Geldinstitute vom einfachen TAN-Listen-Verfahren zuerst auf indizierte TANs und dann auf mobile TANs beziehungsweise ChipTANs umstellen, dann muss im FIDO-Kontext nicht immer ein neuer Authentifizierungsserver aufgesetzt werden, sondern es genügt, im Server eine neue Policy einzustellen.

Soweit die Serverseite. Natürlich benötigen die verschiedenen Client-Typen – Desktop, Tablet, Smartphone – auch geeignete Software, um mit einem nach dem FIDO-Standard eingerichteten Server kommunizieren zu können. Nok Nok Labs bietet hierzu eine Multifaktor-Authentifizierungs-Client-Software an, deren neuestes Release nach Aussagen von Rolf Lindemann stabil genug ist, um in die jeweiligen Betriebssysteme integriert zu werden. Auch für die Smartphone-Betriebssysteme Android und iOS seien entsprechende Software-Pakete weit gediehen.

Wenn also demnächst das erste Smartphone mit Fingerabdrucks-Authentifizierung auf den Markt kommt, sind die dafür benötigten Authentifizierungs-Routinen schon bereitgestellt. Die folgenden Beispiele für einen Authentifizierungs-Kontext nach FIDO verdeutlichen den Einsatz aus Sicht des Nutzers.

Beispiel 1: Fingerabdruck-Sensor

Über den Browser wird einer Website mitgeteilt, dass ein Nutzer zugreifen und sich dafür mit einem (bereits in einem vorherigen Schritt registrierten) Fingerabdruck-Sensor authentifizieren will. Die Site meldet dem Nutzer, dass sie die FIDO-Standards versteht und dass der Sensor für den Zugang zugelassen ist.

Der Sensor erkennt den Nutzer, dessen biometrische Daten niemals den Sensor verlassen. Durch diesen Erkennungsvorgang wird die Benutzung eines geheimen kryptografischen Schlüssels für die Erstellung einer Authentifizierungssignatur freigegeben. Diese Signatur wird an den Server geschickt und von diesem validiert.

Die Webseite wertet die Informationen über den Fingerabdruck-Sensor (Baureihe etc,) über ihren „Validation Cache“ aus. Im Validation Cache sind die Vertrauensanker der Hersteller abgelegt. Dieses erfolgt analog zu dem von TPM-Herstellern umgesetzten Verfahren. Dabei geben die Hersteller dem Kryptochip TPM ein Zertifikat mit, wodurch die TPM-Baureihe identifiziert werden kann.

Das Ganze ist eine Zwei-Faktor-Authentifizierung: der erste Faktor ist der Besitz des Tokens, also des Fingerabdruck-Sensors, der zweite Faktor ist der Fingerabdruck.

Beispiel 2: Passwort-geschütztes Token

Über den Browser wird einer Website mitgeteilt, dass ein Nutzer zugreifen und sich dafür mit einer (bereits in einem vorherigen Schritt registrierten) Hardware-Komponente (zum Beispiel USB-Stick, Chipkarte, Trusted Platform Module etc.) authentifizieren will. Die Site meldet dem Nutzer, dass sie die FIDO-Standards versteht und dass die Komponente für den Zugang zugelassen ist. Sie fordert ihn zu einem Anmelde-Klick auf.

Nach dem Klick des Nutzers öffnet das FIDO-Browser-Plug-in ein sicheres lokales Fenster (kein Browser-Fenster), in dem der Nutzer das Passwort seines Tokens eingibt. Dadurch wird das Token geöffnet. Dabei ist das Passwort weder für den Browser noch für die Site zugänglich.

Nachdem das Token das Passwort als gültig erkannt hat, findet der schon in Beispiel 1 geschilderte kryptografische Vorgang mit anschließendem Validierungsvorgang auf der Website statt. Auch dies ist eine Zwei-Faktor-Auhentifizierung: der erste Faktor ist das Token, der andere Faktor das Passwort.

Beispiel 3: ID-Identifizierungskomponente (Hardware oder Software)

Über den Browser wird einer Website mitgeteilt, dass ein Nutzer zugreifen und sich dafür mit einem (bereits in einem vorherigen Schritt registrierten) Identifizierungs-Token authentifizieren will. Das kann eine eingebaute Hardware, ein zusätzliches Gerät oder auch eine Identifizierungs-Software sein, die aber kein Passwort und keine Pin benötigt, da sie nur für die Identifizierung sorgt.

Die Browser-Information meldet der Website, dass der Nutzer über ein solches FIDO-fähiges Identifizierungstoken verfügt. Nachdem das Token als bereits für die Website registriert erkannt wurde, findet der schon in Beispiel 1 geschilderte kryptografische Vorgang mit anschließendem Validierungsvorgang auf der Website statt. Das geschieht ohne Nutzer-Interaktion.

Wenn es nur ein Token gibt, das mit dem Nutzerkonto verbunden ist und die Policy der Website eine solche Authentifizierung zulässt, erhält der Nutzer Zugang zum Konto ohne Passwort. Dies ist also eine Ein-Faktor-Authentisierung, da ja das Token der einzige Faktor ist. Die Website könnte natürlich auch die Eingabe eines herkömmlichen Benutzernamens und Passwortes verlangen. In diesem Fall wird das Identifizierungs-Token ohne zusätzliche Nutzerinteraktion als zweiter Faktor akzeptiert.

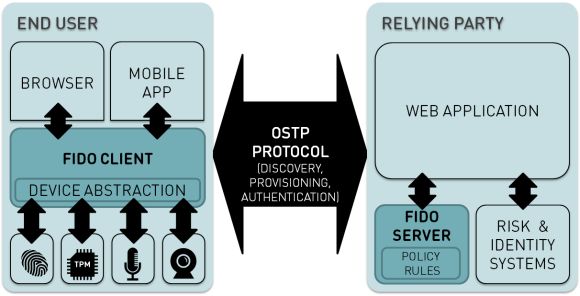

Einheitliche Authentifizierungsinfrastruktur nach dem FIDO-Standard (Bild: FIDO Alliance)

Neueste Kommentare

Noch keine Kommentare zu Auf dem Weg zu einer einheitlichen Authentifizierungs-Infrastruktur

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.