Der sogenannte „zweite Browserkrieg“ ist in vollem Gange. Firefox, Chrome, Opera und Safari nehmen Internet Explorer, dem Sieger des „ersten Browserkrieges“ zunehmend Marktanteile ab. Ein wichtiger Faktor für den Erfolg ist die Geschwindigkeit. Dabei geht es oft um Millisekunden beim Seitenaufbau.

Um die gefühlte Geschwindigkeit zu erhöhen, nutzen viele Browser heute das sogenannte DNS-Prefetching. Der Browser durchsucht im Hintergrund die Links der aktuellen Seite und fragt die IP-Adressen aller Server ab. Wenn der Anwender später auf einen dieser Links klickt, ist die IP-Adresse bereits im Cache. Das heißt, dass der Browser sich ohne Wartezeit mit dem Server verbinden kann.

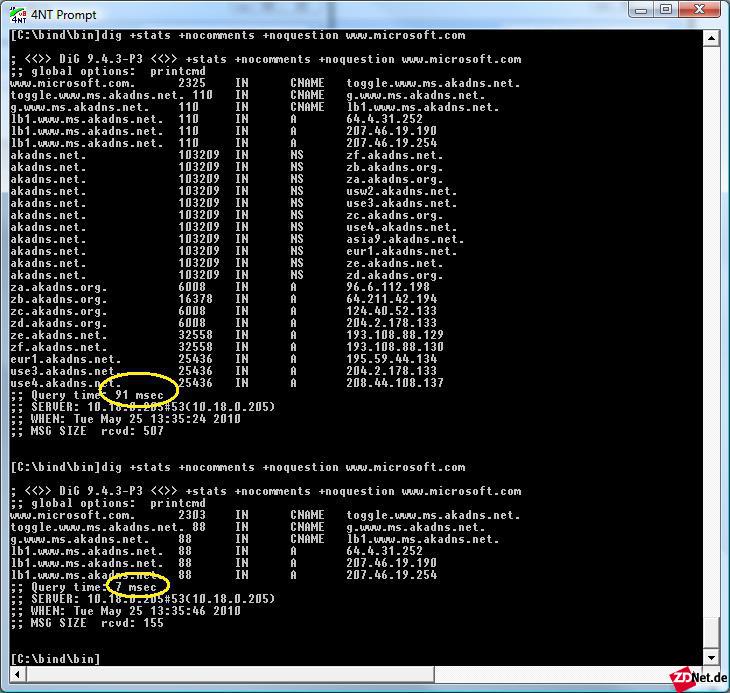

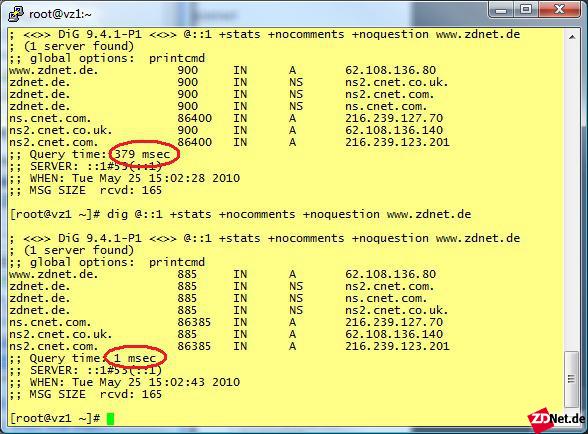

Diese Geschwindigkeit ist durchaus objektiv messbar. Fragt man einen DNS-Server nach www.microsoft.com, der diese Adresse nicht im Cache hat, dauert es etwa eine bis fünf zehntel Sekunden bis die Antwort beim Client ankommt, siehe Bild 1. Stellt man dieselbe Anfrage einige Sekunden später, antwortet der Server in weniger als einer hundertstel Sekunde.

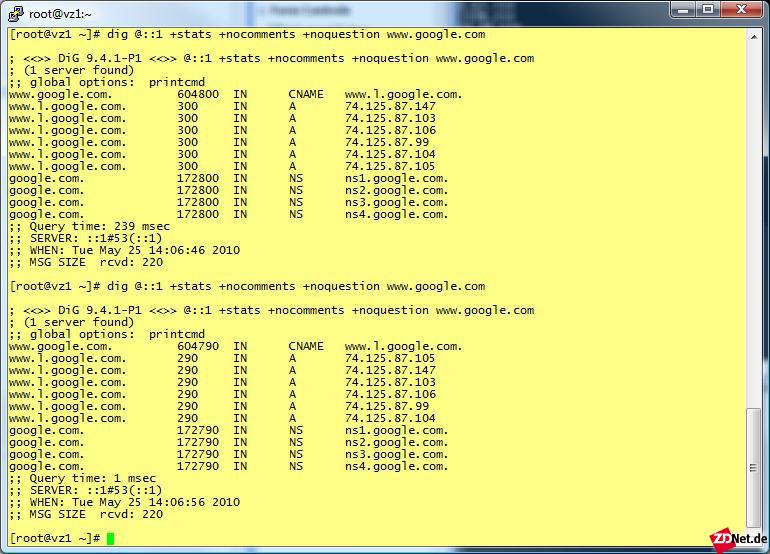

Normalerweise stellt ein Client aber erst gar keine zweite Anfrage. Die meisten Client-Computer besitzen einen eigenen DNS-Cache, der in weniger als einer Millisekunde abgefragt werden kann, siehe Bild 2.

Das Beispiel von www.microsoft.com in Bild 1 zeigt, wie komplex eine DNS-Abfrage sein kann: Microsoft hostet seine Server bei Akamai. Das führt dazu, dass die Anfrage nach der IP-Adresse von www.microsoft.com zunächst nur ergibt, dass www.microsoft.com in Wirklichkeit toogle.www.ms.akadns.net ist. Dieser Domainname wird auf g.www.ms.akadns.net umgeleitet, der zu guter Letzt auf lb1.www.ms.akadns.net zeigt. Erst für diesen Domainnamen gibt es drei IP-Adressen, unter denen www.microsoft.com erreicht werden kann.

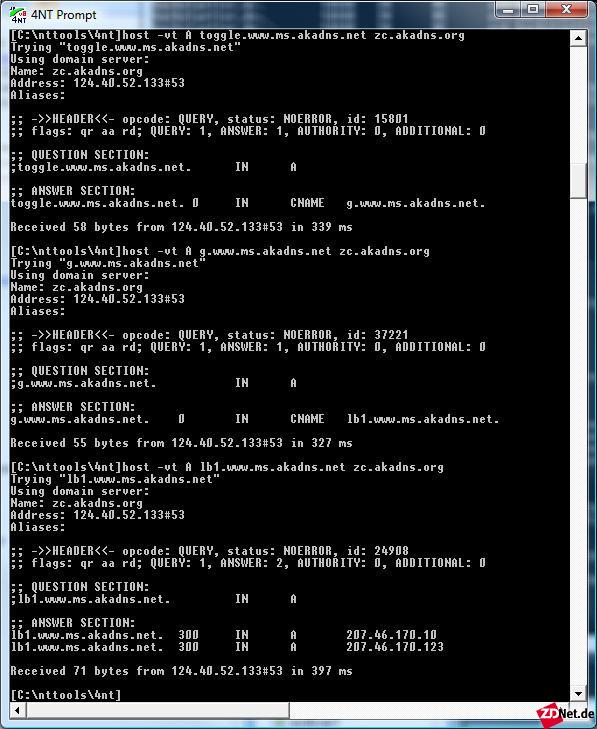

Man erkennt, dass die drei umgeleiteten Domainnamen alle aus der Zone akadns.net stammen. Ferner werden sie von denselben autoritativen Nameservern bedient. Es wäre daher protokollkonform, bereits die IP-Adressen in der Answer-Section auf die Frage nach toogle.www.ms.akadns.net mitzuliefern. Das machen die Server jedoch nicht. Es sind drei neue Abfragen erforderlich, bis man die IP-Adresse endlich erhält, siehe Bild 3.

Bildergalerie

- Wegen ein paar Millisekunden: Gefahr durch DNS-Prefetching

- Eine verteilte Datenbank wie DNS führt zu Wartezeiten

- DNS-Prefetching kann zu falschem Verdacht führen

- US-Forscher können DNS-Prefetching zum Ausspionieren von Nutzern einsetzen

- ZDNet-Praxistest: Kaum Vorteile, aber viele Nachteile

- So schaltet man DNS-Prefetching ab

- Fazit

Neueste Kommentare

1 Kommentar zu Wegen ein paar Millisekunden: Gefahr durch DNS-Prefetching

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

network.dns.disablePrefetch

In meiner Installation 3.6.3 von PortableApps heißt das Konfig-Feld network.dns.disablePrefetch, und der DNS-Cache ist standardmäßig deaktiviert.