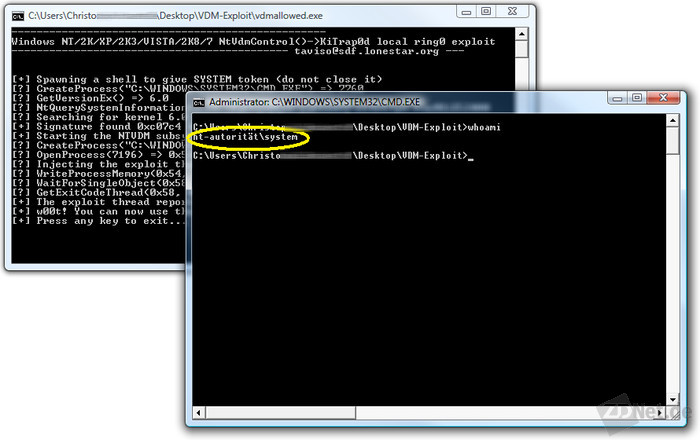

Ormandys Exploit besteht aus der ausführbaren Datei vdmallowed.exe und der Library vdmexploit.dll, die mittels DLL-Injection eingeschleust wird. Ein Benutzer muss nur diese beiden Dateien in ein beliebiges Verzeichnis kopieren und auf die vdmallowed.exe doppelklicken. Dann erhält er eine Kommandozeile unter dem Sicherheitskontext NT-AUTORITÄTSYSTEM, siehe Bild 1.

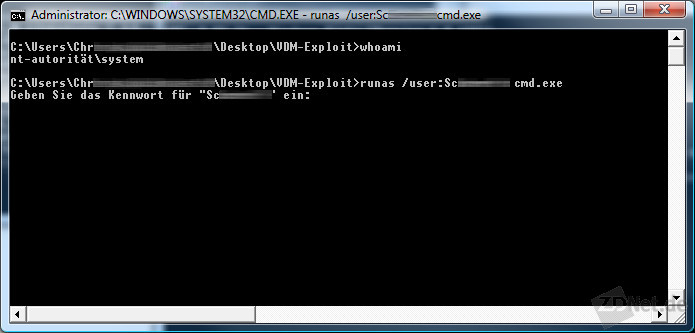

Der System-Account ist das höchste Benutzerkonto auf einem Windows-Rechner. Es hat wesentlich mehr Rechte als das Administrator-Konto.

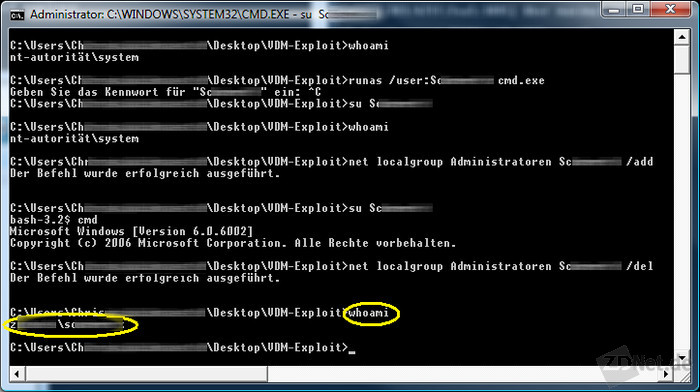

Microsoft beschränkt diese allerdings auf den lokalen Rechner. Versucht man mit dem System-Account auf einen anderen Rechner zuzugreifen, schlägt das automatisch fehl. Das heißt, die unmittelbare Gefahr liegt darin, dass Benutzer sich auf ihrem Arbeitsplatzrechner Administratorrechte verschaffen können, auch wenn das vom Administrator nicht gewünscht ist.

Allerdings ist es in Domänen-Netzen normalerweise möglich, sich auf jedem Arbeitsplatzrechner anzumelden, beispielsweise auf dem Rechner eines Kollegen, der Urlaub hat oder in der Mittagspause ist. Administratoren, die sicherstellen wollen, dass ein Einloggen auf einem Rechner nur dem Konto des Besitzers erfolgen kann, müssen das für jeden Rechner einzeln konfigurieren. Da das einen hohen Verwaltungsaufwand erfordert, verzichten die meisten darauf.

Grundsätzlich ist es kein Sicherheitsproblem, wenn sich auch andere normale Benutzer an einem Rechner anmelden können. Ein Zugriff auf die Dateien im Benutzerverzeichnis des Besitzers ist damit nicht möglich.

Wer jedoch anschließend vdmallowed.exe von einem USB-Stick anklickt, hat über den System-Account normalerweise Vollzugriff auf alle Dateien der lokalen Festplatte. Wenn das nicht der Fall ist, lassen sich die Zugriffsberechtigungen mit dem System-Account nach Belieben ändern.

Neueste Kommentare

7 Kommentare zu Adminrechte per Mausklick: gefährliche Lücke in Windows

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.

Wer booten vom Rechner zuläßt, geht immer ein Sicherheitsrisiko ein.

Das man mit einem Bootmedium alle Dateien auf einem Rechner auslesen kann, ist nicht neu. Insofern liegt hierin auch keine neue Bedrohung.

Wer seine Rechner absichern will kann das jedoch im Bios verhindern und somit das auslesen der lokalen Dateien zumindest erschweren. Zugleich verhindert er auch Änderungen in der Regestry.

Thomas Hoffmann

AW: Wer booten vom Rechner zuläßt, geht immer ein Sicherheitsrisiko ein.

Was hat das Problem mit Booten zu tun? Das ist doch gar nicht nötig.

Netzwerkzugriff geht ja nicht.

Da ein Zugriff aufs Netzwerk über diese Exploit nicht möglich ist, muss man vor der lokalen Kiste sitzen und sich wohl zumindest als GUEST anmelden. Da nützt es schon, den PC mit BIOS Passwort zu schützen, vorausgesetzt man vergisst das herunterfahren nicht.

Biometrische Kennungen kann das ebenfalls nicht aushebeln.

AW: Netzwerkzugriff geht ja nicht.

Das schon, nur ist das in meinen Augen ein paralleles Problem. Die hier geschilderte Problematik funktioniert auch mit BIOS Paßtwort und Bootmöglichkeit. Und in größeren Netzwerken kann man sich auch über das Netz verbreiten, weil größere Netzwerke i.d.R. einige Rechner aufweisen, auf denen sich jeder anmelden kann mit seinem Account.

Artikel von Herrn Hochstaetter

Es waere wuenschenswert, wenn im Artikel zu Beginn explizit darauf hingewiesen wuerde, dass jeder Nutzer zu Hause von der Windows-Luecke NICHT betroffen ist.

Der Hacker muss lokal angemeldet sein, wenn er die Luecke ausnutzen will, wie man spaeter erfaehrt.

Alle anderen muessten die Bootpartition verschluesseln, um ganz sicher zu sein, da sonst die Registry mittels CD wieder manipuliert werden kann.

Tom

Grundsätzlich kein Risiko für Privat-User,

weil nur ein am PC angemeldeter User das Programm starten und sich höhere Rechte verschaffen kann. Allerdings kann ein User im Firmennetzwerk sich damit u.U. Zugang zu für ihn gesperrten Informationen verschaffen oder Schlimmstenfalls auch gezielt Schaden anrichten.

Download?

Ich habe zu Testzwecken versucht die exe/dll-Dateien von verschiedenen Sites runterzuladen. GData sagt: niet! Es braucht offensichtlich ein beachtliches Mass krimineller Energie um diese Lücke auszunützen und ich denke diese Energie würde auch unixoide 32-bit Systeme problemlos aushebeln.