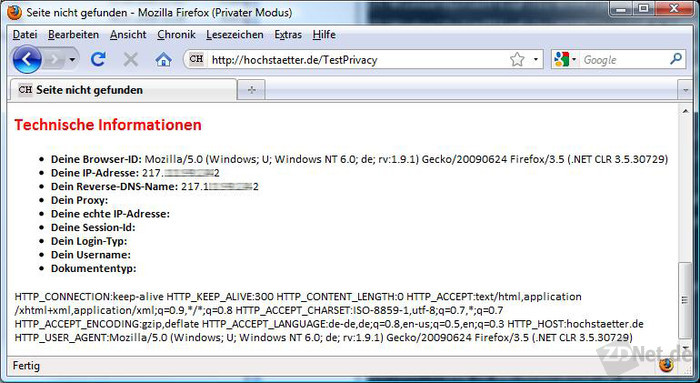

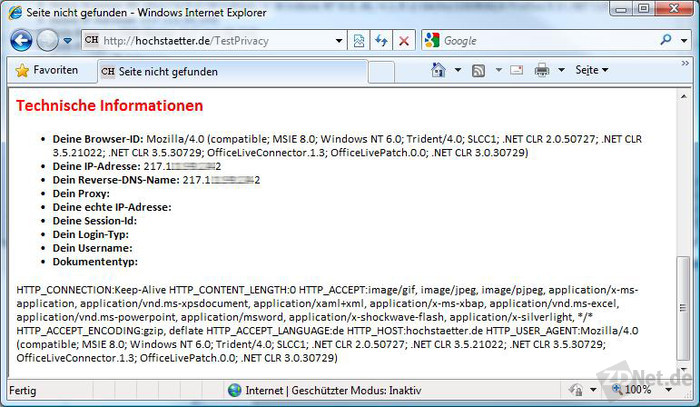

Um sich einer Erkennung über die IP-Adresse zu entziehen, kann man Proxies oder einen Multi-Level-Anonymisierer wie Tor nutzen. Doch auch dabei lauern Gefahren. Ein HTTP-Proxy alleine stellt noch nicht sicher, dass die echte IP-Adresse dem Webserver nicht mitgeteilt wird. Nutzt man beispielsweise den offiziellen Squid-Proxy von M-net, übermittelt er in der Variable HTTP_X_FORWARDED_FOR die IP-Adresse, unter der der Nutzer mit dem Proxy kommuniziert, siehe Bild 5.

Ein anonymer Proxy übermittelt diese Informationen nicht, siehe Bild 7. Man kann einen Proxy bei vielen Websites auf Anonymität testen, beispielsweise bei samair.ru. Wichtig ist dabei, selber sicherzustellen, dass man tatsächlich einen Proxy in seinem Browser konfiguriert hat, wie Bild 4 (Internet Explorer) und Bild 6 (Firefox) zeigen. Ansonsten erkennt der Proxy-Checker einen sicheren Proxy, obwohl man überhaupt keinen Proxy nutzt.

Dabei muss man wissen, dass die Nicht-Übermittlung der eigenen IP-Adresse nicht bedeuten muss, dass der Proxy keine IP-Adressen speichert. Eine Speicherung lässt sich nicht überprüfen. So bieten die Proxies des CoDeen-Netzwerks zwar Anonymität gegenüber einem Webserver. Die Betreiber weisen jedoch darauf hin, dass jeder Zugriff geloggt wird.

Sicherer als ein einfacher anonymer Proxy, den man per Google-Suche auf einer Liste offener anonymer Proxies gefunden hat, ist ein Multi-Level-Anonymisierer wie Tor. Damit lässt sich nicht nur der HTTP-Verkehr herkunftsmäßig verschleiern, sondern alle TCP-Verbindungen. Die genaue Funktionsweise von Tor beschreibt ZDNet in dem Artikel Privatsphäre im Internet: So bleibt man unerkannt. Großer Nachteil ist, dass das Surfen schnell an die Analog-Modem-Zeiten erinnert. Die Zahl der Tor-Exit-Nodes ist weitaus geringer als der Bedarf nach Anonymität.

Das liegt vor allem daran, dass mögliche Betreiber von Exit-Nodes fürchten, für illegale Aktivitäten von Tor-Usern zur Verantwortung gezogen zu werden. Zwischen einem aufgerufenen HTTP-Server und dem Exit-Node läuft die Kommunikation unverschlüsselt. Der Exit-Node weiß allerdings nicht, wer diese Kommunikation "beauftragt" hat. Wenn jemand verbotene Inhalte wie Kinderpornografie abruft, sieht es so aus, als ob der Exit-Node die Inhalte für sich abruft, obwohl er nur als Agent für einen ihm unbekannten Auftraggeber handelt.

Trotz private Browsing und IP-Adressverschleierung lauern Gefahren vor allem durch Browser-Erweiterungen wie Java, Flash und Silverlight. Sie können selbsttätig IP-Pakete versenden, beispielsweise UDP-Frames, die weder durch einen HTTP-Proxy noch einen Socks-Proxy abgefangen und anonymisiert werden können. Eine unsichtbare Applikation auf einer Website in der Fenstergröße Null mal Null Pixel kann zur Falle werden. So erhält der Betreiber des Servers immer die echte öffentliche IP-Adresse. Da hilft nicht einmal Tor weiter. Um das zu verhindern, muss man alle Plug-ins deaktivieren, siehe Bild 12.

Neueste Kommentare

Noch keine Kommentare zu Private Browsing unter der Lupe: Ist es wirklich sicher?

Kommentar hinzufügenVielen Dank für Ihren Kommentar.

Ihr Kommentar wurde gespeichert und wartet auf Moderation.